Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

▼

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

▼

agosto

(Total:

71

)

-

Grupo de ransomware LockBit utiliza ya tres técnic...

Grupo de ransomware LockBit utiliza ya tres técnic...

-

Google prepara cambios en las VPN que filtran el t...

Google prepara cambios en las VPN que filtran el t...

-

Francia descubre más de 20.000 piscinas privadas s...

Francia descubre más de 20.000 piscinas privadas s...

-

Llegan los círculos de Twitter para todo el mundo

Llegan los círculos de Twitter para todo el mundo

-

La OTAN investiga la venta online de 80GB de datos...

La OTAN investiga la venta online de 80GB de datos...

-

Detectar si una unidad SSD de Kingston es falsa

Detectar si una unidad SSD de Kingston es falsa

-

Así te rastrea Amazon "cada detalle" de tu vida

Así te rastrea Amazon "cada detalle" de tu vida

-

Debian abandona Google por DuckDuckGo como buscado...

Debian abandona Google por DuckDuckGo como buscado...

-

LastPass confirma incidente de seguridad y el robo...

LastPass confirma incidente de seguridad y el robo...

-

Diferencias y similitudes entre Adblock vs Adblock...

Diferencias y similitudes entre Adblock vs Adblock...

-

Google cataloga como abuso infantil la foto de un ...

Google cataloga como abuso infantil la foto de un ...

-

Hospital francés de Paris víctima de un ransomware...

Hospital francés de Paris víctima de un ransomware...

-

El ex jefe de seguridad denuncia irregularidades e...

El ex jefe de seguridad denuncia irregularidades e...

-

Crean una app que te avisa mediante un sonido cuan...

Crean una app que te avisa mediante un sonido cuan...

-

PowerOCR es una nueva herramienta de PowerToys que...

PowerOCR es una nueva herramienta de PowerToys que...

-

Empresa de Pegasus (NSO Group) cambia de CEO y des...

Empresa de Pegasus (NSO Group) cambia de CEO y des...

-

Fabrica una sudadera con pantalla que convierte lo...

Fabrica una sudadera con pantalla que convierte lo...

-

Shazam cumple 20 años

Shazam cumple 20 años

-

Las VPN en iOS no funcionan correctamente, no son ...

Las VPN en iOS no funcionan correctamente, no son ...

-

Canción Janet Jackson bloqueaba ordenadores portát...

Canción Janet Jackson bloqueaba ordenadores portát...

-

Cliente de Google Cloud recibió ataque DDoS récord...

Cliente de Google Cloud recibió ataque DDoS récord...

-

El ransomware Vice Society publica datos sensibles...

El ransomware Vice Society publica datos sensibles...

-

Empresa internacional Ista sufre un ciberataque de...

Empresa internacional Ista sufre un ciberataque de...

-

Investigadores argentinos descubren un fallo que a...

Investigadores argentinos descubren un fallo que a...

-

Empleados de Microsoft filtraron sus credenciales ...

Empleados de Microsoft filtraron sus credenciales ...

-

Oracle auditará los algoritmos de TikTok para sabe...

Oracle auditará los algoritmos de TikTok para sabe...

-

Evil PLC: ataque para "Weaponizar" PLCs en redes OT

Evil PLC: ataque para "Weaponizar" PLCs en redes OT

-

Microsoft vuelve a mostrar anuncios en Office

Microsoft vuelve a mostrar anuncios en Office

-

Jugar a 'Doom' en un tractor John Deere; demuestra...

Jugar a 'Doom' en un tractor John Deere; demuestra...

-

MemTest86 identificará el módulo exacto de memoria...

MemTest86 identificará el módulo exacto de memoria...

-

El Poder Judicial de Córdoba (Argentina) víctima d...

El Poder Judicial de Córdoba (Argentina) víctima d...

-

El navegador interno de Instagram o Facebook inyec...

El navegador interno de Instagram o Facebook inyec...

-

Irlanda pide a sus políticos que no tengan "conver...

Irlanda pide a sus políticos que no tengan "conver...

-

Logran hackear terminales de Starlink

Logran hackear terminales de Starlink

-

Cisco informa de un incidente de seguridad del ran...

Cisco informa de un incidente de seguridad del ran...

-

Ya disponible una nueva versión de Kali Linux: 2022.3

Ya disponible una nueva versión de Kali Linux: 2022.3

-

Facebook da a la policía los mensajes privados de ...

Facebook da a la policía los mensajes privados de ...

-

Spyware Dracarys se hace pasar por app legítimas c...

Spyware Dracarys se hace pasar por app legítimas c...

-

Filtradas nuevas imágenes de la interfaz de Pegasu...

Filtradas nuevas imágenes de la interfaz de Pegasu...

-

Osde, plan de servicios de salud argentino víctima...

Osde, plan de servicios de salud argentino víctima...

-

Filtración de datos en Twilio, Slack y Cloudflare ...

Filtración de datos en Twilio, Slack y Cloudflare ...

-

WhatsApp añade nuevas opciones de privacidad básicas

WhatsApp añade nuevas opciones de privacidad básicas

-

Campaña phishing contra CaixaBank usando dominio f...

Campaña phishing contra CaixaBank usando dominio f...

-

Opciones y parámetros del archivo configuración SSH

Opciones y parámetros del archivo configuración SSH

-

Movistar Plus+ podrá seguir bloqueando dominios pi...

Movistar Plus+ podrá seguir bloqueando dominios pi...

-

TikTok no es para niños

TikTok no es para niños

-

Acosador en las redes sociales provocó muerte acci...

Acosador en las redes sociales provocó muerte acci...

-

Cómo funciona Google Authenticator y TOTP

Cómo funciona Google Authenticator y TOTP

-

Breach Forums el foro sucesor de Raid Forums (cerr...

Breach Forums el foro sucesor de Raid Forums (cerr...

-

¿En qué consiste el SIM swapping? Consejos para ev...

¿En qué consiste el SIM swapping? Consejos para ev...

-

DuckDuckGo finalmente bloqueará los rastreadores d...

DuckDuckGo finalmente bloqueará los rastreadores d...

-

Los ataques DDoS al sector de videojuegos aumenta ...

Los ataques DDoS al sector de videojuegos aumenta ...

-

Filtran 4TB datos empresa israelí Cellebrite, espe...

Filtran 4TB datos empresa israelí Cellebrite, espe...

-

GitLab planeaba eliminar proyectos inactivos duran...

GitLab planeaba eliminar proyectos inactivos duran...

-

Las apps más suplantadas por ciberdelincuentes son...

Las apps más suplantadas por ciberdelincuentes son...

-

Los coches autónomos podrían ser un paraíso para l...

Los coches autónomos podrían ser un paraíso para l...

-

Bloquear llamadas a números de tarificación especi...

Bloquear llamadas a números de tarificación especi...

-

Demandan a Facebook por extraer datos médicos de p...

Demandan a Facebook por extraer datos médicos de p...

-

Demandan a Visa por monetizar pornografía infantil...

Demandan a Visa por monetizar pornografía infantil...

-

Recuperar de un vertedero miles de Bitcoins tirado...

Recuperar de un vertedero miles de Bitcoins tirado...

-

Informe de fiabilidad discos duros mecánicos

Informe de fiabilidad discos duros mecánicos

-

Clonan repositorios de GitHub para añadir malware

Clonan repositorios de GitHub para añadir malware

-

A la venta los datos de clientes y trabajadores de...

A la venta los datos de clientes y trabajadores de...

-

Detenido en Meilla (España) joven de 20 años por e...

Detenido en Meilla (España) joven de 20 años por e...

-

Mítico reproductor música MP3 WinAmp está de vuelta

Mítico reproductor música MP3 WinAmp está de vuelta

-

No, Nvidia no sortea 50.000 Bitcoins por su 30º an...

No, Nvidia no sortea 50.000 Bitcoins por su 30º an...

-

El almacenamiento en la nube de Amazon cierra en 2023

El almacenamiento en la nube de Amazon cierra en 2023

-

El CSIC, principal organismo científico de España,...

El CSIC, principal organismo científico de España,...

-

Los Gobiernos utilizan cada vez más Twitter para l...

Los Gobiernos utilizan cada vez más Twitter para l...

-

Vulnerabilidad crítica de restablecimiento de cont...

Vulnerabilidad crítica de restablecimiento de cont...

-

Países Bajos y Alemania prohíben en sus escuelas y...

Países Bajos y Alemania prohíben en sus escuelas y...

-

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

La comunidad del kernel de Linux ha elaborado un plan de contingencia para reemplazar a Linus Torvalds en caso de que sea necesario. Este...

-

Un editor de vídeo gratuito ha ganado popularidad al ofrecer herramientas tan potentes que desplaza a CapCut , permitiendo editar vídeos pa...

-

ClothOff es una app que utiliza inteligencia artificial generativa para desnudar a cualquier persona a partir de fotografías con ropa que...

Cisco informa de un incidente de seguridad del ransomware Yanluowang

Cisco informa de un incidente de seguridad del ransomware Yanluowang

Cisco confirmó que el grupo de ransomware Yanluowang violó su red corporativa a fines de mayo y que el actor trató de extorsionarlos bajo la amenaza de filtrar archivos robados en línea. La empresa reveló que los atacantes solo pudieron recopilar y robar datos no confidenciales de una carpeta de Box vinculada a la cuenta de un empleado comprometido.

"Cisco experimentó un incidente de seguridad en nuestra red corporativa a fines de mayo de 2022 e inmediatamente tomamos medidas para contener y erradicar a los malos actores", dijo un portavoz de Cisco. "

Cisco no identificó ningún impacto como resultado de este incidente, incluidos los productos o servicios de Cisco, datos confidenciales de clientes o información confidencial de empleados, propiedad intelectual u operaciones de la cadena de suministro. El 10 de agosto, los delincuentes publicaron una lista de archivos de este incidente de seguridad en la web oscura. También implementamos medidas adicionales para proteger nuestros sistemas y compartimos detalles técnicos para ayudar a proteger a la comunidad de seguridad en general".

Credenciales de empleados robadas utilizadas para hackear la red de Cisco

Los actores de amenazas de Yanluowang obtuvieron acceso a la red de Cisco utilizando las credenciales robadas de un empleado después de secuestrar la cuenta personal de Google del empleado que contenía las credenciales sincronizadas desde su navegador.

El atacante convenció al empleado de Cisco para que aceptara las notificaciones automáticas de autenticación multifactor (MFA) a través de la fatiga de MFA y una serie de sofisticados ataques de phishing de voz iniciados por la banda de Yanluowang que se hizo pasar por organizaciones de soporte de confianza.

Los actores de amenazas finalmente engañaron a la víctima para que aceptara una de las notificaciones de MFA y obtuvieron acceso a la VPN en el contexto del usuario objetivo.

Una vez que se afianzaron en la red corporativa de la empresa, los operadores de Yanluowang se extendieron lateralmente a los servidores y controladores de dominio de Citrix. "Se trasladaron al entorno Citrix, comprometiendo una serie de servidores Citrix y finalmente obtuvieron acceso privilegiado a los controladores de dominio", dijo Cisco Talos en una publicación de blog publicada en Miércoles.

Después de obtener el administrador del dominio, utilizaron herramientas de enumeración como ntdsutil, adfind y secretsdump para recopilar más información e instalaron una serie de cargas útiles en los sistemas comprometidos, incluida una puerta trasera.

Finalmente, Cisco los detectó y los expulsó de su entorno, pero continuaron intentando recuperar el acceso durante las siguientes semanas.

"Después de obtener el acceso inicial, el actor de amenazas realizó una variedad de actividades para mantener el acceso, minimizar los artefactos forenses y aumentar su nivel de acceso a los sistemas dentro del entorno", agregó Cisco Talos. "El actor de amenazas fue eliminado con éxito del entorno y mostró persistencia, intentando repetidamente recuperar el acceso en las semanas posteriores al ataque; sin embargo, estos intentos no tuvieron éxito".

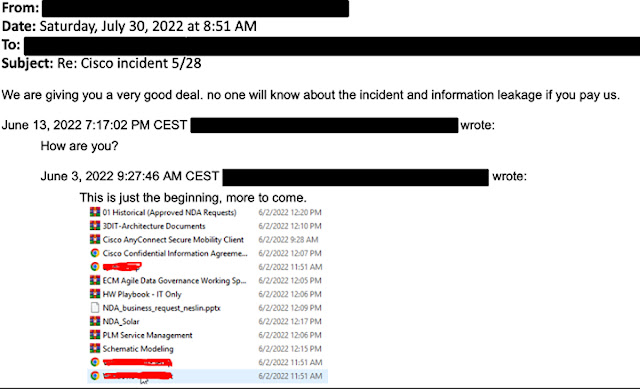

Los delincuente informáticos afirman haber robado datos de Cisco

El actor de amenazas detrás del hackeo de Cisco publicó una lista de directorios de archivos presuntamente robados durante el ataque.

El actor de amenazas afirmó haber robado 2,75 GB de datos, que constaban de aproximadamente 3.100 archivos. Muchos de estos archivos son acuerdos de confidencialidad, volcados de datos y dibujos de ingeniería.

Los actores de amenazas también enviaron un documento NDA redactado robado en el ataque como prueba del ataque y una "pista" de que violaron la red de Cisco y extrajeron archivos. Los extorsionadores anunciaron la violación de Cisco en su sitio de fuga de datos y publicaron la misma lista de directorios.

El ransomware no cifró los sistemas de Cisco

Cisco también dijo que, aunque la pandilla Yanluowang es conocida por cifrar los archivos de sus víctimas, no encontró evidencia de cargas útiles de ransomware durante el ataque.

"Si bien no observamos la implementación de ransomware en este ataque, los TTP utilizados fueron consistentes con la 'actividad previa al ransomware', actividad comúnmente observada antes de la implementación de ransomware en entornos de víctimas", agregó Cisco Talos.

"Evaluamos con una confianza de moderada a alta que este ataque fue realizado por un adversario que se identificó previamente como un intermediario de acceso inicial (IAB) con vínculos con la banda de ciberdelincuencia UNC2447, el grupo de actores de amenazas LAPSUS$ y los operadores de ransomware Yanluowang".

La pandilla Yanluowang también afirmó haber hackeado recientemente los sistemas del minorista estadounidense Walmart, quien negó el ataque y le dijo a BleepingComputer que no encontró evidencia de un ataque de ransomware.

Fuentes:

Vía

https://blog.segu-info.com.ar/2022/08/grupo-de-ransomware-accede-datos-no.html

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.