Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

▼

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

▼

agosto

(Total:

71

)

-

Grupo de ransomware LockBit utiliza ya tres técnic...

Grupo de ransomware LockBit utiliza ya tres técnic...

-

Google prepara cambios en las VPN que filtran el t...

Google prepara cambios en las VPN que filtran el t...

-

Francia descubre más de 20.000 piscinas privadas s...

Francia descubre más de 20.000 piscinas privadas s...

-

Llegan los círculos de Twitter para todo el mundo

Llegan los círculos de Twitter para todo el mundo

-

La OTAN investiga la venta online de 80GB de datos...

La OTAN investiga la venta online de 80GB de datos...

-

Detectar si una unidad SSD de Kingston es falsa

Detectar si una unidad SSD de Kingston es falsa

-

Así te rastrea Amazon "cada detalle" de tu vida

Así te rastrea Amazon "cada detalle" de tu vida

-

Debian abandona Google por DuckDuckGo como buscado...

Debian abandona Google por DuckDuckGo como buscado...

-

LastPass confirma incidente de seguridad y el robo...

LastPass confirma incidente de seguridad y el robo...

-

Diferencias y similitudes entre Adblock vs Adblock...

Diferencias y similitudes entre Adblock vs Adblock...

-

Google cataloga como abuso infantil la foto de un ...

Google cataloga como abuso infantil la foto de un ...

-

Hospital francés de Paris víctima de un ransomware...

Hospital francés de Paris víctima de un ransomware...

-

El ex jefe de seguridad denuncia irregularidades e...

El ex jefe de seguridad denuncia irregularidades e...

-

Crean una app que te avisa mediante un sonido cuan...

Crean una app que te avisa mediante un sonido cuan...

-

PowerOCR es una nueva herramienta de PowerToys que...

PowerOCR es una nueva herramienta de PowerToys que...

-

Empresa de Pegasus (NSO Group) cambia de CEO y des...

Empresa de Pegasus (NSO Group) cambia de CEO y des...

-

Fabrica una sudadera con pantalla que convierte lo...

Fabrica una sudadera con pantalla que convierte lo...

-

Shazam cumple 20 años

Shazam cumple 20 años

-

Las VPN en iOS no funcionan correctamente, no son ...

Las VPN en iOS no funcionan correctamente, no son ...

-

Canción Janet Jackson bloqueaba ordenadores portát...

Canción Janet Jackson bloqueaba ordenadores portát...

-

Cliente de Google Cloud recibió ataque DDoS récord...

Cliente de Google Cloud recibió ataque DDoS récord...

-

El ransomware Vice Society publica datos sensibles...

El ransomware Vice Society publica datos sensibles...

-

Empresa internacional Ista sufre un ciberataque de...

Empresa internacional Ista sufre un ciberataque de...

-

Investigadores argentinos descubren un fallo que a...

Investigadores argentinos descubren un fallo que a...

-

Empleados de Microsoft filtraron sus credenciales ...

Empleados de Microsoft filtraron sus credenciales ...

-

Oracle auditará los algoritmos de TikTok para sabe...

Oracle auditará los algoritmos de TikTok para sabe...

-

Evil PLC: ataque para "Weaponizar" PLCs en redes OT

Evil PLC: ataque para "Weaponizar" PLCs en redes OT

-

Microsoft vuelve a mostrar anuncios en Office

Microsoft vuelve a mostrar anuncios en Office

-

Jugar a 'Doom' en un tractor John Deere; demuestra...

Jugar a 'Doom' en un tractor John Deere; demuestra...

-

MemTest86 identificará el módulo exacto de memoria...

MemTest86 identificará el módulo exacto de memoria...

-

El Poder Judicial de Córdoba (Argentina) víctima d...

El Poder Judicial de Córdoba (Argentina) víctima d...

-

El navegador interno de Instagram o Facebook inyec...

El navegador interno de Instagram o Facebook inyec...

-

Irlanda pide a sus políticos que no tengan "conver...

Irlanda pide a sus políticos que no tengan "conver...

-

Logran hackear terminales de Starlink

Logran hackear terminales de Starlink

-

Cisco informa de un incidente de seguridad del ran...

Cisco informa de un incidente de seguridad del ran...

-

Ya disponible una nueva versión de Kali Linux: 2022.3

Ya disponible una nueva versión de Kali Linux: 2022.3

-

Facebook da a la policía los mensajes privados de ...

Facebook da a la policía los mensajes privados de ...

-

Spyware Dracarys se hace pasar por app legítimas c...

Spyware Dracarys se hace pasar por app legítimas c...

-

Filtradas nuevas imágenes de la interfaz de Pegasu...

Filtradas nuevas imágenes de la interfaz de Pegasu...

-

Osde, plan de servicios de salud argentino víctima...

Osde, plan de servicios de salud argentino víctima...

-

Filtración de datos en Twilio, Slack y Cloudflare ...

Filtración de datos en Twilio, Slack y Cloudflare ...

-

WhatsApp añade nuevas opciones de privacidad básicas

WhatsApp añade nuevas opciones de privacidad básicas

-

Campaña phishing contra CaixaBank usando dominio f...

Campaña phishing contra CaixaBank usando dominio f...

-

Opciones y parámetros del archivo configuración SSH

Opciones y parámetros del archivo configuración SSH

-

Movistar Plus+ podrá seguir bloqueando dominios pi...

Movistar Plus+ podrá seguir bloqueando dominios pi...

-

TikTok no es para niños

TikTok no es para niños

-

Acosador en las redes sociales provocó muerte acci...

Acosador en las redes sociales provocó muerte acci...

-

Cómo funciona Google Authenticator y TOTP

Cómo funciona Google Authenticator y TOTP

-

Breach Forums el foro sucesor de Raid Forums (cerr...

Breach Forums el foro sucesor de Raid Forums (cerr...

-

¿En qué consiste el SIM swapping? Consejos para ev...

¿En qué consiste el SIM swapping? Consejos para ev...

-

DuckDuckGo finalmente bloqueará los rastreadores d...

DuckDuckGo finalmente bloqueará los rastreadores d...

-

Los ataques DDoS al sector de videojuegos aumenta ...

Los ataques DDoS al sector de videojuegos aumenta ...

-

Filtran 4TB datos empresa israelí Cellebrite, espe...

Filtran 4TB datos empresa israelí Cellebrite, espe...

-

GitLab planeaba eliminar proyectos inactivos duran...

GitLab planeaba eliminar proyectos inactivos duran...

-

Las apps más suplantadas por ciberdelincuentes son...

Las apps más suplantadas por ciberdelincuentes son...

-

Los coches autónomos podrían ser un paraíso para l...

Los coches autónomos podrían ser un paraíso para l...

-

Bloquear llamadas a números de tarificación especi...

Bloquear llamadas a números de tarificación especi...

-

Demandan a Facebook por extraer datos médicos de p...

Demandan a Facebook por extraer datos médicos de p...

-

Demandan a Visa por monetizar pornografía infantil...

Demandan a Visa por monetizar pornografía infantil...

-

Recuperar de un vertedero miles de Bitcoins tirado...

Recuperar de un vertedero miles de Bitcoins tirado...

-

Informe de fiabilidad discos duros mecánicos

Informe de fiabilidad discos duros mecánicos

-

Clonan repositorios de GitHub para añadir malware

Clonan repositorios de GitHub para añadir malware

-

A la venta los datos de clientes y trabajadores de...

A la venta los datos de clientes y trabajadores de...

-

Detenido en Meilla (España) joven de 20 años por e...

Detenido en Meilla (España) joven de 20 años por e...

-

Mítico reproductor música MP3 WinAmp está de vuelta

Mítico reproductor música MP3 WinAmp está de vuelta

-

No, Nvidia no sortea 50.000 Bitcoins por su 30º an...

No, Nvidia no sortea 50.000 Bitcoins por su 30º an...

-

El almacenamiento en la nube de Amazon cierra en 2023

El almacenamiento en la nube de Amazon cierra en 2023

-

El CSIC, principal organismo científico de España,...

El CSIC, principal organismo científico de España,...

-

Los Gobiernos utilizan cada vez más Twitter para l...

Los Gobiernos utilizan cada vez más Twitter para l...

-

Vulnerabilidad crítica de restablecimiento de cont...

Vulnerabilidad crítica de restablecimiento de cont...

-

Países Bajos y Alemania prohíben en sus escuelas y...

Países Bajos y Alemania prohíben en sus escuelas y...

-

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

IKEA lanza el enchufe inteligente INSPELNING , por menos de 10 euros , que reduce la factura de luz al medir el consumo eléctrico y es com...

-

El experto en ciberseguridad Ben van der Burg recomienda abandonar WhatsApp y Gmail por alternativas europeas, argumentando que aunque son...

-

El Kode Dot es un dispositivo portátil que asusta a expertos en ciberseguridad por su capacidad para controlar casi cualquier sistema , f...

Evil PLC: ataque para "Weaponizar" PLCs en redes OT

Evil PLC: ataque para "Weaponizar" PLCs en redes OT

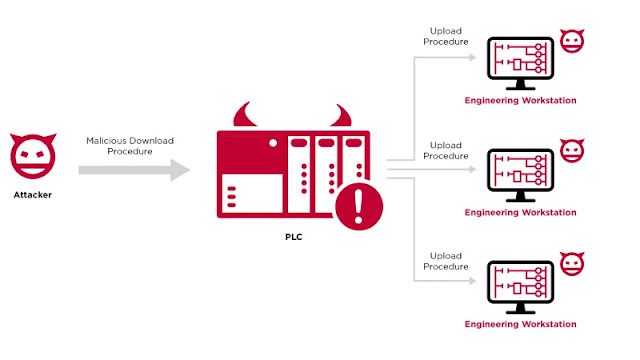

Team82 ha desarrollado un tipo de ataque que utiliza PLCs para explotar estaciones de trabajo y evadir redes OT y de empresas. La investigación ha resultado en una prueba de concepto funcional, funcionando contra 7 compañías conocidas: Rockwell Automation, Schneider Electric, GE, B&R, XINJE, OVARRO y Emerson. El paper relata como se han desarrollado las técnicas para que un PLC consiga realizar una ejecución de código remoto en una máquina.

Investigadores de seguridad han elaborado una nueva técnica de ataque que convierte en armas a los controladores lógicos programables (PLC) para ganar un punto de apoyo inicial en las estaciones de trabajo de ingeniería y, posteriormente, invadir las redes de tecnología operativa (OT).

Denominado ataque "Evil PLC" por la firma de seguridad industrial Claroty, el problema afecta el software de estación de trabajo de ingeniería de Rockwell Automation, Schneider Electric, GE, B&R, Xinje, OVARRO y Emerson.

Los controladores lógicos programables son un componente crucial de los dispositivos industriales que controlan los procesos de fabricación en sectores de infraestructura crítica. Los PLC, además de orquestar las tareas de automatización, también están configurados para iniciar y detener procesos y generar alarmas.

Por lo tanto, no sorprende que el acceso arraigado proporcionado por los PLC haya convertido a las máquinas en el foco de ataques sofisticados durante más de una década, desde Stuxnet hasta PIPEDREAM (también conocido como INCONTROLLER), con el objetivo de causar interrupciones físicas.

"Estas aplicaciones para estaciones de trabajo suelen ser un puente entre las redes de tecnología operativa y las redes corporativas", dijo Claroty. "Un atacante que pueda comprometer y explotar vulnerabilidades en una estación de trabajo de ingeniería podría pasar fácilmente a la red interna, moverse lateralmente entre sistemas y obtener más acceso a otros PLC y sistemas sensibles".

Con el ataque Evil PLC, el controlador actúa como un medio para un fin, lo que permite que el actor de la amenaza acceda a una estación de trabajo, acceda a todos los demás PLC en la red e incluso altere la lógica del controlador. Dicho de otra manera, la idea es "usar el PLC como un punto de pivote para atacar a los ingenieros que lo programan y lo diagnostican y obtener un acceso más profundo a la red OT", dijeron los investigadores.

Toda la secuencia se desarrolla de la siguiente manera: un adversario oportunista induce deliberadamente un mal funcionamiento en un PLC expuesto a Internet, una acción que incita a un ingeniero desprevenido a conectarse al PLC infectado utilizando el software de la estación de trabajo de ingeniería como herramienta de solución de problemas.

En la siguiente fase, el malhechor aprovecha las fallas previamente no descubiertas identificadas en las plataformas para ejecutar código malicioso en la estación de trabajo cuando el ingeniero realiza una operación de carga para recuperar una copia funcional de la lógica del PLC existente.

"El hecho de que el PLC almacene tipos adicionales de datos que utiliza el software de ingeniería y no el propio PLC crea un escenario en el que los datos no utilizados almacenados en el PLC pueden modificarse para manipular el software de ingeniería", señalaron los investigadores. "En la mayoría de los casos, las vulnerabilidades existen porque el software confiaba plenamente en los datos provenientes del PLC sin realizar controles de seguridad exhaustivos".

En un escenario de ataque teórico alternativo, el método Evil PLC también se puede usar como trampas para atraer a los actores de amenazas para que se conecten a un PLC señuelo, lo que lleva a un compromiso de la máquina del atacante.

Claroty también señaló la ausencia de protecciones de seguridad en los dispositivos del sistema de control industrial (ICS) orientados al público, lo que facilita que los actores de amenazas alteren su lógica a través de procedimientos de descarga no autorizados.

Para mitigar tales ataques, se recomienda limitar el acceso físico y de red a los PLC a los ingenieros y operadores autorizados, hacer cumplir los mecanismos de autenticación para validar la estación de ingeniería, monitorear el tráfico de la red OT en busca de actividad anómala y aplicar parches de manera oportuna.

Fuentes:

>https://blog.segu-info.com.ar/2022/08/evil-plc-ataque-para-weaponizar-plcs-en.html

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.