Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

▼

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

▼

junio

(Total:

67

)

-

Grupos de menores en Discord se dedican a crear o ...

Grupos de menores en Discord se dedican a crear o ...

-

Firefox incorpora opción eliminar los parámetros d...

Firefox incorpora opción eliminar los parámetros d...

-

El FBI alerta de un aumento de personas que utiliz...

El FBI alerta de un aumento de personas que utiliz...

-

Un japonés ebrio y pierde los datos personales de ...

Un japonés ebrio y pierde los datos personales de ...

-

China quiere detener posibles criminales antes de ...

China quiere detener posibles criminales antes de ...

-

Técnicas y procedimientos grupos ransomware

Técnicas y procedimientos grupos ransomware

-

El grupo de Ransomware Lockbit crea un programa de...

El grupo de Ransomware Lockbit crea un programa de...

-

Nuclei: un escáner vulnerabilidades automatizado y...

Nuclei: un escáner vulnerabilidades automatizado y...

-

Lituania sufre ciberataques rusos como respuesta a...

Lituania sufre ciberataques rusos como respuesta a...

-

Windows Defender tiene un problema de rendmiento c...

Windows Defender tiene un problema de rendmiento c...

-

Utilidad Rufus ya permite instalar Windows 11 sin ...

Utilidad Rufus ya permite instalar Windows 11 sin ...

-

Malware Revive se hace pasar por una falsa utilida...

Malware Revive se hace pasar por una falsa utilida...

-

Instagram está escaneando caras para comprobar eda...

Instagram está escaneando caras para comprobar eda...

-

Cuidado al conectar tu teléfono móvil para cargar ...

Cuidado al conectar tu teléfono móvil para cargar ...

-

Google advierte nuevo spyware creado en Italia que...

Google advierte nuevo spyware creado en Italia que...

-

LibreWolf es un navegador basado en Firefox que ap...

LibreWolf es un navegador basado en Firefox que ap...

-

Según Microsoft, Rusia intentó hackear a más de 12...

Según Microsoft, Rusia intentó hackear a más de 12...

-

inteligencia artificial da «vida» a las fotos de t...

inteligencia artificial da «vida» a las fotos de t...

-

Víctima de phishing recupera de su banco los 12.00...

Víctima de phishing recupera de su banco los 12.00...

-

El Ayuntamiento de Vitoria estafado con 89.991 eur...

El Ayuntamiento de Vitoria estafado con 89.991 eur...

-

Copilot será de pago: 10$ al mes

Copilot será de pago: 10$ al mes

-

Malware de macro: mala hierba nunca muere

Malware de macro: mala hierba nunca muere

-

18 apps con malware encontradas en la Google Play ...

18 apps con malware encontradas en la Google Play ...

-

Facebook está recopilando datos médicos de los cen...

Facebook está recopilando datos médicos de los cen...

-

Nueva modalidad de extorsión del grupo de ransomwa...

Nueva modalidad de extorsión del grupo de ransomwa...

-

En el Reino Unido demandan a Apple por 907 millone...

En el Reino Unido demandan a Apple por 907 millone...

-

Restic: herramienta backups con soporte de version...

Restic: herramienta backups con soporte de version...

-

Nuevo récord mundial de ataque DDoS con 26M petici...

Nuevo récord mundial de ataque DDoS con 26M petici...

-

Adobe Photoshop presenta novedades: tendrá una ver...

Adobe Photoshop presenta novedades: tendrá una ver...

-

MaliBot es un nuevo troyano bancario para Android

MaliBot es un nuevo troyano bancario para Android

-

Bill Gates crítica los NFT: "se basan al 100% en l...

Bill Gates crítica los NFT: "se basan al 100% en l...

-

Firefox mejora el seguimiento de las cookies

Firefox mejora el seguimiento de las cookies

-

Desactivar TrustPid, la nueva supercookie con la q...

Desactivar TrustPid, la nueva supercookie con la q...

-

Finaliza el soporte del navegador Internet Explore...

Finaliza el soporte del navegador Internet Explore...

-

Estafa del 'Bizum inverso': ¿en qué consiste este ...

Estafa del 'Bizum inverso': ¿en qué consiste este ...

-

Robo de cuentas de Instagram para anunciar Criptom...

Robo de cuentas de Instagram para anunciar Criptom...

-

El timo y la estafa de devolver una "llamada perdida"

El timo y la estafa de devolver una "llamada perdida"

-

Europol alerta intentos de Estafa al CEO con los f...

Europol alerta intentos de Estafa al CEO con los f...

-

Señal Bluetooth en teléfonos permite rastrear la u...

Señal Bluetooth en teléfonos permite rastrear la u...

-

El 76% de las organizaciones admite haber pagado a...

El 76% de las organizaciones admite haber pagado a...

-

Vectores de ataques de Ransomware: RDP y Phishing ...

Vectores de ataques de Ransomware: RDP y Phishing ...

-

Consejos de seguridad y privacidad en Twitter

Consejos de seguridad y privacidad en Twitter

-

Unidades SSD WD Blue pierden mucho rendimiento con...

Unidades SSD WD Blue pierden mucho rendimiento con...

-

DALL-E Mini: IA genera imágenes a partir del texto...

DALL-E Mini: IA genera imágenes a partir del texto...

-

Final de vida para el editor de código Atom

Final de vida para el editor de código Atom

-

Se puede robar un Tesla en 130 segundos, mediante NFC

Se puede robar un Tesla en 130 segundos, mediante NFC

-

Microsoft quiere que Windows 11 solo se pueda prei...

Microsoft quiere que Windows 11 solo se pueda prei...

-

El mercado de la Dark Web ha ganado 16,55 millones...

El mercado de la Dark Web ha ganado 16,55 millones...

-

Los colores en los puertos USB: velocidades y está...

Los colores en los puertos USB: velocidades y está...

-

Phishing mediante tunelización inversa y el uso de...

Phishing mediante tunelización inversa y el uso de...

-

Bossware, el software para controlar a los emplead...

Bossware, el software para controlar a los emplead...

-

Ciudad italiana de Palermo víctima de un ciberataq...

Ciudad italiana de Palermo víctima de un ciberataq...

-

El spam como negocio: 360 euros por enviar propaga...

El spam como negocio: 360 euros por enviar propaga...

-

El USB-C será el puerto de carga estándar en Europ...

El USB-C será el puerto de carga estándar en Europ...

-

Ayuntamiento de Palma de Mallorca estafado con 300...

Ayuntamiento de Palma de Mallorca estafado con 300...

-

Telegram cede a las autoridades alemanas el acceso...

Telegram cede a las autoridades alemanas el acceso...

-

Ransomware para dispositivos de internet de las cosas

Ransomware para dispositivos de internet de las cosas

-

Los ataques de ransomware toman una media de solo ...

Los ataques de ransomware toman una media de solo ...

-

Otro día cero (más o menos) en la “URL de búsqueda...

Otro día cero (más o menos) en la “URL de búsqueda...

-

Herramienta encuentra 47.300 plugins maliciosos de...

Herramienta encuentra 47.300 plugins maliciosos de...

-

Actualización de seguridad en GitLab corrige error...

Actualización de seguridad en GitLab corrige error...

-

Evil Corp cambia de nombre al ransomware LockBit p...

Evil Corp cambia de nombre al ransomware LockBit p...

-

Foxconn confirma que el ataque de ransomware inter...

Foxconn confirma que el ataque de ransomware inter...

-

España se convierte en el primer objetivo de malwa...

España se convierte en el primer objetivo de malwa...

-

Sistema de salud nacional de Costa Rica víctima de...

Sistema de salud nacional de Costa Rica víctima de...

-

Europol desmantela infraestructura del troyano ban...

Europol desmantela infraestructura del troyano ban...

-

Vulnerabilidad 0day Windows mediante herramienta d...

Vulnerabilidad 0day Windows mediante herramienta d...

-

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

IKEA lanza el enchufe inteligente INSPELNING , por menos de 10 euros , que reduce la factura de luz al medir el consumo eléctrico y es com...

-

El Kode Dot es un dispositivo portátil que asusta a expertos en ciberseguridad por su capacidad para controlar casi cualquier sistema , f...

-

Un proyecto permite actualizar Windows 7 hasta enero de 2026 , añadiendo soporte para SSDs NVMe y USB 3.x , mejorando su seguridad y compati...

Vectores de ataques de Ransomware: RDP y Phishing a la cabeza

Vectores de ataques de Ransomware: RDP y Phishing a la cabeza

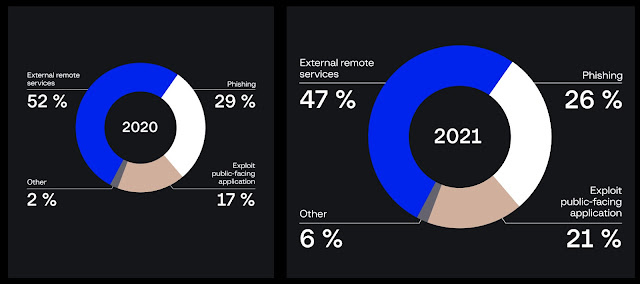

Los atacantes que infectan con ransomware a sus víctimas, obtienen acceso principalmente mediante la explotación de conexiones de acceso remoto RDP poco seguras o mediante el uso de correos electrónicos de phishing cargados de malware. Así lo informa la firma de ciberseguridad Group-IB, con base en más de 700 ataques que el equipo de respuesta a incidentes de la compañía investigó en 2021. El monto promedio de rescate exigido en los ataques el año pasado fue de U$S 247.000, lo que fue un aumento del 45 % con respecto a 2020. El año pasado, el 63% de todos los ataques de ransomware que investigó la empresa involucraron la filtración de datos.

¿Cómo atacan los delincuentes?

La empresa encontró que el 47% de los ataques se rastrearon hasta el acceso a un servicio externo, a menudo un protocolo de escritorio remoto o VPN, mientras que el 26% de los ataques se rastrearon hasta el phishing. Fichos hallazgos han cambiado poco con respecto a años anteriores (por ejemplo: Ransomware Gangs' Not-So-Secret Attack Vector: RDP Exploits).

Quizás esto no debería sorprender, ya que los expertos dicen que el motivo principal de los delincuentes sigue siendo obtener ganancias de la manera más fácil y rápida posible. Si una técnica de ataque ofrece un buen retorno de la inversión, ¿por qué no la seguirían usando?

La economía del cibercrimen como servicio prospera

La economía del ciberdelito como servicio hace que las credenciales RDP y VPN estén ampliamente disponibles para la venta a través de los intermediarios que las recopilan, a menudo con precios adaptados a los ingresos anuales de una víctima. Algunos grupos de ransomware también fomentan relaciones exclusivas con intermediarios, a veces pagan una tarifa fija o, en otros casos, comparten una parte acordada previamente de cualquier rescate que pague la víctima.

El malware básico implementado en la etapa inicial se ha vuelto cada vez más popular entre los actores de ransomware, como por ejemplo, casos como Emotet, Qakbot e IcedID. Pero, mientras que en 2020 un solo sindicato criminal tenía control sobre cualquier variante de, en 2021, varios grupos a menudo usaban las mismas variantes de malware. Por ejemplo, la empresa de seguridad descubrió que el loader IcedID, una pieza de malware diseñada para cargar otro malware, como el ransomware, estaba siendo utilizado durante 2021 por afiliados de varios grupos, tales como Egregor, REvil, Conti, XingLocker y RansomExx.

Según la filtración de febrero de las comunicaciones internas del grupo de ransomware Conti, el creador de IcedID parece ser un desarrollador con el nombre en clave Leo que, al menos ahora, si no antes, trabaja para Conti.

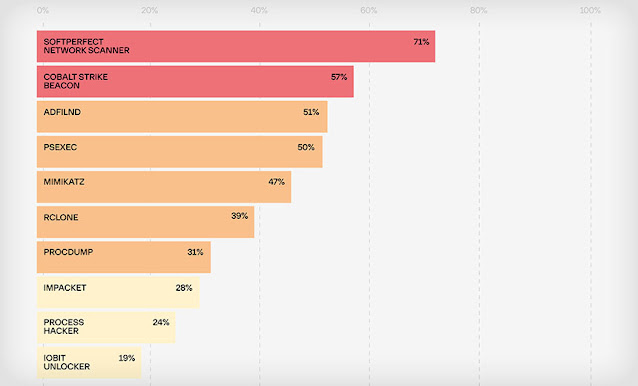

Después de obtener acceso a la red de una víctima, la herramienta más utilizada por los atacantes, vista en el 71% de los ataques, fue un software comercial llamado SoftPerfect Network Scanner. El desarrollador SoftPerfect dice que su software "puede hacer ping a las computadoras, escanear puertos, descubrir carpetas compartidas y recuperar prácticamente cualquier información sobre dispositivos de red a través de WMI, SNMP, HTTP, SSH y PowerShell".

"No es inesperado ver escáneres disponibles gratuitamente, como Advanced IP Scanner, SoftPerfect Network Scanner y Advanced Port Scanner, porque ayudan a recopilar información rápidamente sobre un entorno escaneado e identifican los activos que podrían ser valiosos para el movimiento lateral, la exfiltración de datos o despliegue de ransomware", dice Group-IB en su informe.

Usado con frecuencia: Cobalt Strike

Otra herramienta de uso común vista en el 57% de todos los ataques, dice Group-IB, fue el software legítimo llamado Cobalt Strike. Dicho software se puede usar para instalar implantes, también conocidos como beacons, para controlar de forma remota los puntos finales, y los grupos de ransomware con frecuencia manejan copias descifradas del software.

Group-IB dice que los atacantes a menudo usan Cobalt Strike para facilitar el escaneo de puertos, "principalmente para identificar los servicios RDP, SMB, WinRm y SSH abiertos en la red atacada" .

Los atacantes a menudo usan Cobalt Strike para moverse lateralmente a través de una red, como lo detalla la firma de inteligencia de amenazas Advanced Intelligence, en un informe reciente que analiza un ataque de ransomware de diciembre de 2021 contra los sistemas de TI de los San Francisco 49ers de la Liga Nacional de Fútbol de EE.UU.

"Con el uso de Cobalt Strike, el equipo de Conti que comenzó la operación contra los 49ers el 14 de diciembre de 2021 pudo comprometer el dominio principal de la víctima y obtener acceso a los recursos compartidos locales y segmentos de red central para varios departamentos, incluido el los sectores de finanzas y contabilidad del equipo", escriben en el informe los investigadores de AdvIntel Vitali Kremez y Yelisey Boguslavskiy.

La presencia de Conti en los recursos compartidos de la red les permitió mapear carpetas internas e identificar información crítica que luego podría ser manejada por otros grupos para la exfiltración y el cifrado de datos. En este caso, Conti usó una baliza Cobalt Strike para moverse lateralmente a través de una red en silencio para investigarla y mapearla a plena capacidad, en lugar de golpearla directamente. AdvIntel atribuyó el ataque a Conti y dijo que pasó los datos robados a su subdivisión BlackByte.

Sitios de fugas: ¿Quién aparece en la lista?

En base a los sitios de los atacantes, Group-IB dice que las organizaciones en los Estados Unidos, Canadá y el Reino Unido que se atacaron con mayor frecuencia procedían de los sectores de fabricación, bienes raíces y servicios profesionales.

Un desafío con el seguimiento del ransomware sigue siendo el hecho de que no todos los ataques salen a la luz. Muchos, pero no todos, los grupos de ransomware tienen sitios de fuga de datos. Incluso para los grupos que administran dichos sitios, la preferencia de los atacantes es que la víctima pague de forma rápida y discreta, a menudo para evitar ser incluida en la lista en primer lugar, porque eso hace que las actividades de los delincuentes sean más difíciles de rastrear para las fuerzas del orden. Cuando una víctima no paga, en algunos casos, pero no en todos, un grupo que ejecuta su propio sitio de fuga de datos enumerará a la víctima y, posteriormente, comenzará a filtrar datos para presionarlos a pagar el rescate.

Por ejemplo, las filtraciones de las comunicaciones de Conti revelaron la identidad de numerosas organizaciones que no habían revelado previamente o no habían sido descubiertas como víctimas de ransomware. Algunos también pagaron un rescate, nuevamente sin que el público se enterara.

"Las víctimas que pagaron el rescate pero no informaron la violación en su momento, ahora han sido expuestas a través de las filtraciones de chat", dijo John Fokker, jefe de investigaciones cibernéticas e ingeniero principal de la firma de ciberseguridad Trellix, a Information Security Media Group. "Supongo que incluso los esqueletos de ransomware salen del armario tarde o temprano".

Fuentes:

https://blog.segu-info.com.ar/2022/06/vectores-de-ataques-de-ransomware-rdp-y.html

Via BankInfoSecurity

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.