Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

▼

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

▼

junio

(Total:

67

)

-

Grupos de menores en Discord se dedican a crear o ...

Grupos de menores en Discord se dedican a crear o ...

-

Firefox incorpora opción eliminar los parámetros d...

Firefox incorpora opción eliminar los parámetros d...

-

El FBI alerta de un aumento de personas que utiliz...

El FBI alerta de un aumento de personas que utiliz...

-

Un japonés ebrio y pierde los datos personales de ...

Un japonés ebrio y pierde los datos personales de ...

-

China quiere detener posibles criminales antes de ...

China quiere detener posibles criminales antes de ...

-

Técnicas y procedimientos grupos ransomware

Técnicas y procedimientos grupos ransomware

-

El grupo de Ransomware Lockbit crea un programa de...

El grupo de Ransomware Lockbit crea un programa de...

-

Nuclei: un escáner vulnerabilidades automatizado y...

Nuclei: un escáner vulnerabilidades automatizado y...

-

Lituania sufre ciberataques rusos como respuesta a...

Lituania sufre ciberataques rusos como respuesta a...

-

Windows Defender tiene un problema de rendmiento c...

Windows Defender tiene un problema de rendmiento c...

-

Utilidad Rufus ya permite instalar Windows 11 sin ...

Utilidad Rufus ya permite instalar Windows 11 sin ...

-

Malware Revive se hace pasar por una falsa utilida...

Malware Revive se hace pasar por una falsa utilida...

-

Instagram está escaneando caras para comprobar eda...

Instagram está escaneando caras para comprobar eda...

-

Cuidado al conectar tu teléfono móvil para cargar ...

Cuidado al conectar tu teléfono móvil para cargar ...

-

Google advierte nuevo spyware creado en Italia que...

Google advierte nuevo spyware creado en Italia que...

-

LibreWolf es un navegador basado en Firefox que ap...

LibreWolf es un navegador basado en Firefox que ap...

-

Según Microsoft, Rusia intentó hackear a más de 12...

Según Microsoft, Rusia intentó hackear a más de 12...

-

inteligencia artificial da «vida» a las fotos de t...

inteligencia artificial da «vida» a las fotos de t...

-

Víctima de phishing recupera de su banco los 12.00...

Víctima de phishing recupera de su banco los 12.00...

-

El Ayuntamiento de Vitoria estafado con 89.991 eur...

El Ayuntamiento de Vitoria estafado con 89.991 eur...

-

Copilot será de pago: 10$ al mes

Copilot será de pago: 10$ al mes

-

Malware de macro: mala hierba nunca muere

Malware de macro: mala hierba nunca muere

-

18 apps con malware encontradas en la Google Play ...

18 apps con malware encontradas en la Google Play ...

-

Facebook está recopilando datos médicos de los cen...

Facebook está recopilando datos médicos de los cen...

-

Nueva modalidad de extorsión del grupo de ransomwa...

Nueva modalidad de extorsión del grupo de ransomwa...

-

En el Reino Unido demandan a Apple por 907 millone...

En el Reino Unido demandan a Apple por 907 millone...

-

Restic: herramienta backups con soporte de version...

Restic: herramienta backups con soporte de version...

-

Nuevo récord mundial de ataque DDoS con 26M petici...

Nuevo récord mundial de ataque DDoS con 26M petici...

-

Adobe Photoshop presenta novedades: tendrá una ver...

Adobe Photoshop presenta novedades: tendrá una ver...

-

MaliBot es un nuevo troyano bancario para Android

MaliBot es un nuevo troyano bancario para Android

-

Bill Gates crítica los NFT: "se basan al 100% en l...

Bill Gates crítica los NFT: "se basan al 100% en l...

-

Firefox mejora el seguimiento de las cookies

Firefox mejora el seguimiento de las cookies

-

Desactivar TrustPid, la nueva supercookie con la q...

Desactivar TrustPid, la nueva supercookie con la q...

-

Finaliza el soporte del navegador Internet Explore...

Finaliza el soporte del navegador Internet Explore...

-

Estafa del 'Bizum inverso': ¿en qué consiste este ...

Estafa del 'Bizum inverso': ¿en qué consiste este ...

-

Robo de cuentas de Instagram para anunciar Criptom...

Robo de cuentas de Instagram para anunciar Criptom...

-

El timo y la estafa de devolver una "llamada perdida"

El timo y la estafa de devolver una "llamada perdida"

-

Europol alerta intentos de Estafa al CEO con los f...

Europol alerta intentos de Estafa al CEO con los f...

-

Señal Bluetooth en teléfonos permite rastrear la u...

Señal Bluetooth en teléfonos permite rastrear la u...

-

El 76% de las organizaciones admite haber pagado a...

El 76% de las organizaciones admite haber pagado a...

-

Vectores de ataques de Ransomware: RDP y Phishing ...

Vectores de ataques de Ransomware: RDP y Phishing ...

-

Consejos de seguridad y privacidad en Twitter

Consejos de seguridad y privacidad en Twitter

-

Unidades SSD WD Blue pierden mucho rendimiento con...

Unidades SSD WD Blue pierden mucho rendimiento con...

-

DALL-E Mini: IA genera imágenes a partir del texto...

DALL-E Mini: IA genera imágenes a partir del texto...

-

Final de vida para el editor de código Atom

Final de vida para el editor de código Atom

-

Se puede robar un Tesla en 130 segundos, mediante NFC

Se puede robar un Tesla en 130 segundos, mediante NFC

-

Microsoft quiere que Windows 11 solo se pueda prei...

Microsoft quiere que Windows 11 solo se pueda prei...

-

El mercado de la Dark Web ha ganado 16,55 millones...

El mercado de la Dark Web ha ganado 16,55 millones...

-

Los colores en los puertos USB: velocidades y está...

Los colores en los puertos USB: velocidades y está...

-

Phishing mediante tunelización inversa y el uso de...

Phishing mediante tunelización inversa y el uso de...

-

Bossware, el software para controlar a los emplead...

Bossware, el software para controlar a los emplead...

-

Ciudad italiana de Palermo víctima de un ciberataq...

Ciudad italiana de Palermo víctima de un ciberataq...

-

El spam como negocio: 360 euros por enviar propaga...

El spam como negocio: 360 euros por enviar propaga...

-

El USB-C será el puerto de carga estándar en Europ...

El USB-C será el puerto de carga estándar en Europ...

-

Ayuntamiento de Palma de Mallorca estafado con 300...

Ayuntamiento de Palma de Mallorca estafado con 300...

-

Telegram cede a las autoridades alemanas el acceso...

Telegram cede a las autoridades alemanas el acceso...

-

Ransomware para dispositivos de internet de las cosas

Ransomware para dispositivos de internet de las cosas

-

Los ataques de ransomware toman una media de solo ...

Los ataques de ransomware toman una media de solo ...

-

Otro día cero (más o menos) en la “URL de búsqueda...

Otro día cero (más o menos) en la “URL de búsqueda...

-

Herramienta encuentra 47.300 plugins maliciosos de...

Herramienta encuentra 47.300 plugins maliciosos de...

-

Actualización de seguridad en GitLab corrige error...

Actualización de seguridad en GitLab corrige error...

-

Evil Corp cambia de nombre al ransomware LockBit p...

Evil Corp cambia de nombre al ransomware LockBit p...

-

Foxconn confirma que el ataque de ransomware inter...

Foxconn confirma que el ataque de ransomware inter...

-

España se convierte en el primer objetivo de malwa...

España se convierte en el primer objetivo de malwa...

-

Sistema de salud nacional de Costa Rica víctima de...

Sistema de salud nacional de Costa Rica víctima de...

-

Europol desmantela infraestructura del troyano ban...

Europol desmantela infraestructura del troyano ban...

-

Vulnerabilidad 0day Windows mediante herramienta d...

Vulnerabilidad 0day Windows mediante herramienta d...

-

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

IKEA lanza el enchufe inteligente INSPELNING , por menos de 10 euros , que reduce la factura de luz al medir el consumo eléctrico y es com...

-

El experto en ciberseguridad Ben van der Burg recomienda abandonar WhatsApp y Gmail por alternativas europeas, argumentando que aunque son...

-

ClothOff es una app que utiliza inteligencia artificial generativa para desnudar a cualquier persona a partir de fotografías con ropa que...

Herramienta encuentra 47.300 plugins maliciosos de WordPress instalados en 24.900 sitios

Herramienta encuentra 47.300 plugins maliciosos de WordPress instalados en 24.900 sitios

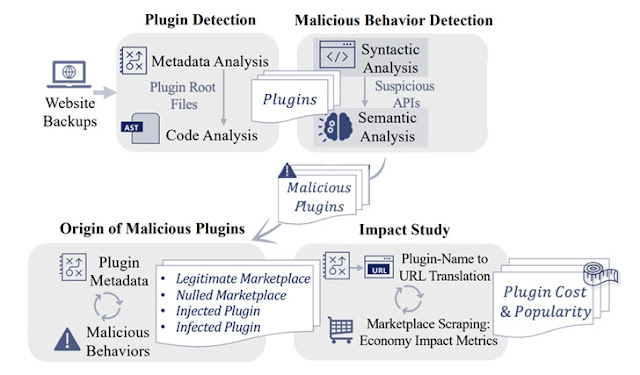

Se han descubierto hasta 47.337 plugins maliciosos en 24.931 sitios web únicos, de los cuales 3.685 complementos se vendieron en mercados legítimos, lo que les generó a los atacantes U$S 41.500 en ingresos ilegales.

Los hallazgos provienen de una nueva herramienta llamada YODA que tiene como objetivo detectar complementos de WordPress no autorizados y rastrear su origen, según un estudio de 8 años realizado por un grupo de investigadores del Instituto de Tecnología de Georgia.

"Los atacantes se hicieron pasar por autores de complementos benignos y propagaron malware mediante la distribución de complementos pirateados", dijeron los investigadores en un nuevo artículo titulado "Mistrust Plugins You Must".

"La cantidad de complementos maliciosos en los sitios web ha aumentado constantemente a lo largo de los años, y la actividad maliciosa alcanzó su punto máximo en marzo de 2020. Sorprendentemente, el 94% de los complementos maliciosos instalados durante esos 8 años todavía están activos hoy".

La investigación a gran escala implicó analizar los complementos de WordPress instalados en 410.122 servidores web únicos que se remontan a 2012 y descubrió que los complementos que costaron un total de U$S 834 000 fueron infectados después de la implementación por parte de los actores de amenazas.

YODA puede integrarse directamente en un sitio web y un proveedor de alojamiento de servidor web, o implementarse mediante un mercado de complementos. Además de detectar complementos ocultos y manipulados con malware, el framework también se puede usar para identificar la procedencia de un complemento y su propiedad.

YODA logra esto mediante la realización de un análisis de los archivos de código del lado del servidor y los metadatos asociados (por ejemplo, comentarios) para detectar los complementos, seguido de un análisis sintáctico y semántico para señalar el comportamiento malicioso.

El modelo semántico da cuenta de una amplia gama de señales de alerta, que incluyen web shells, función para insertar nuevas publicaciones, inyección de código, correo no deseado, ofuscación de código, bloqueo de SEO, descargadores de malware, publicidad maliciosa y mineros de criptomonedas.

lgunos de los otros hallazgos notables son los siguientes:

- 3.452 complementos disponibles en mercados de complementos legítimos facilitaron la inyección de spam

- 40.533 complementos se infectaron después de la implementación en 18.034 sitios web

- Los complementos anulados (los complementos o temas de WordPress que han sido manipulados para descargar código malicioso en los servidores) representaron 8.525 del total de complementos maliciosos, con aproximadamente el 75% de los complementos pirateados engañando a los desarrolladores con U$S 228.000 en ingresos.

Fuente: THN

Vía:

https://blog.segu-info.com.ar/2022/06/47300-plugins-maliciosos-de-wordpress.html

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.