Tutoriales y Manuales

Entradas Mensuales

-

▼

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

▼

marzo

(Total:

157

)

-

Telegram supera los mil millones de usuarios

Telegram supera los mil millones de usuarios

-

Cómo un exploit de la NSA se convirtió en el orige...

Cómo un exploit de la NSA se convirtió en el orige...

-

¿Qué es JPEG XL?

¿Qué es JPEG XL?

-

¿Qué son los shaders y por qué debes esperar antes...

¿Qué son los shaders y por qué debes esperar antes...

-

Neurodatos: qué son y por qué son el futuro

Neurodatos: qué son y por qué son el futuro

-

¿Qué es un ASIC?

¿Qué es un ASIC?

-

Calibre 8.1 mejora su compatibilidad con macOS e i...

Calibre 8.1 mejora su compatibilidad con macOS e i...

-

Alcasec vendió datos sensibles de 130.000 policías...

Alcasec vendió datos sensibles de 130.000 policías...

-

Hackean un proveedor de SMS y lo utilizan para rob...

Hackean un proveedor de SMS y lo utilizan para rob...

-

Filtración masiva de 6 millones registros de Oracl...

Filtración masiva de 6 millones registros de Oracl...

-

Vulnerabilidades críticas en Veeam Backup e IBM AIX

Vulnerabilidades críticas en Veeam Backup e IBM AIX

-

IngressNightmare: vulnerabilidades críticas del co...

IngressNightmare: vulnerabilidades críticas del co...

-

El 87% de lo usuarios hace copias de seguridad, pe...

El 87% de lo usuarios hace copias de seguridad, pe...

-

Vulnerabilidad crítica en Next.js

Vulnerabilidad crítica en Next.js

-

Hacker antigobierno hackea casi una decena de siti...

Hacker antigobierno hackea casi una decena de siti...

-

Google confirma que el desarrollo de Android pasar...

Google confirma que el desarrollo de Android pasar...

-

Ubuntu 25.04 beta ya disponible, con GNOME 48 y Li...

Ubuntu 25.04 beta ya disponible, con GNOME 48 y Li...

-

Anthropic asegura haber descubierto cómo ‘piensan’...

Anthropic asegura haber descubierto cómo ‘piensan’...

-

ChatGPT, Gemini y Claude no pueden con un test que...

ChatGPT, Gemini y Claude no pueden con un test que...

-

Amazon presenta ‘Intereses’ una IA que caza oferta...

Amazon presenta ‘Intereses’ una IA que caza oferta...

-

Microsoft rediseña el inicio de sesión para que te...

Microsoft rediseña el inicio de sesión para que te...

-

¿Qué significa «in the coming days»? la tendencia ...

¿Qué significa «in the coming days»? la tendencia ...

-

Por culpa de Trump, empresas y gobiernos europeos ...

Por culpa de Trump, empresas y gobiernos europeos ...

-

Signal es seguro… hasta que invitas a un periodist...

Signal es seguro… hasta que invitas a un periodist...

-

ChatGPT puede crear imágenes realistas gracias al ...

ChatGPT puede crear imágenes realistas gracias al ...

-

Evolución del menú de inicio de Windows en casi 3...

Evolución del menú de inicio de Windows en casi 3...

-

Gemini 2.5 Pro es el “modelo de IA más inteligente...

Gemini 2.5 Pro es el “modelo de IA más inteligente...

-

DeepSeek presenta un nuevo modelo de IA optimizado...

DeepSeek presenta un nuevo modelo de IA optimizado...

-

Samsung y Google tienen casi listas sus gafas con ...

Samsung y Google tienen casi listas sus gafas con ...

-

⚡️ NVMe sobre TCP/IP

⚡️ NVMe sobre TCP/IP

-

🇰🇵 Corea del Norte se prepara para la ciberguerr...

🇰🇵 Corea del Norte se prepara para la ciberguerr...

-

🇨🇳 Los creadores de Deepseek tienen prohibido ir...

🇨🇳 Los creadores de Deepseek tienen prohibido ir...

-

Microsoft usará agentes autónomos de IA para comba...

Microsoft usará agentes autónomos de IA para comba...

-

EU OS: La nueva alternativa Linux comunitaria para...

EU OS: La nueva alternativa Linux comunitaria para...

-

China presenta un arma capaz de cortar cualquier c...

China presenta un arma capaz de cortar cualquier c...

-

Historia de Apple

Historia de Apple

-

Microsoft le dice a los usuarios de Windows 10 que...

Microsoft le dice a los usuarios de Windows 10 que...

-

ReactOS el «Windows de código abierto», se actualiza

ReactOS el «Windows de código abierto», se actualiza

-

Denuncia a OpenAI después de que ChatGPT le acusar...

Denuncia a OpenAI después de que ChatGPT le acusar...

-

💾 Seagate presenta un disco duro mecánico con int...

💾 Seagate presenta un disco duro mecánico con int...

-

🤖 Claude ya permite buscar en internet para obten...

🤖 Claude ya permite buscar en internet para obten...

-

Meta AI llega finalmente a Europa, integrando su c...

Meta AI llega finalmente a Europa, integrando su c...

-

Francia rechaza la creación de puertas traseras en...

Francia rechaza la creación de puertas traseras en...

-

🤖Cómo saber si una imagen o vídeo ha sido generad...

🤖Cómo saber si una imagen o vídeo ha sido generad...

-

OpenAI presenta dos nuevos modelos de audio para C...

OpenAI presenta dos nuevos modelos de audio para C...

-

El cofundador de Instagram revela a lo que se dedi...

El cofundador de Instagram revela a lo que se dedi...

-

Vigilancia masiva con sistemas de posicionamiento ...

Vigilancia masiva con sistemas de posicionamiento ...

-

Las 20 mejores herramientas de Kali Linux para 2025

Las 20 mejores herramientas de Kali Linux para 2025

-

Cómo instalar Stable Diffusion (para generar imáge...

Cómo instalar Stable Diffusion (para generar imáge...

-

La primera versión de Kali Linux de 2025

La primera versión de Kali Linux de 2025

-

Marruecos: más de 31,000 tarjetas bancarias divulg...

Marruecos: más de 31,000 tarjetas bancarias divulg...

-

Modo Dios en Android Auto

Modo Dios en Android Auto

-

Google anuncia el Pixel 9a, con funciones de IA, e...

Google anuncia el Pixel 9a, con funciones de IA, e...

-

Europa fuerza a Apple a abrir su ecosistema y acus...

Europa fuerza a Apple a abrir su ecosistema y acus...

-

La App Contraseñas de Apple fue durante tres meses...

La App Contraseñas de Apple fue durante tres meses...

-

Adiós, Photoshop: Gemini ahora te permite editar i...

Adiós, Photoshop: Gemini ahora te permite editar i...

-

Microsoft alerta de un troyano que desde Chrome ro...

Microsoft alerta de un troyano que desde Chrome ro...

-

Llevan meses explotando una vulnerabilidad de Chat...

Llevan meses explotando una vulnerabilidad de Chat...

-

Teclado que no utiliza letras, sino palabras compl...

Teclado que no utiliza letras, sino palabras compl...

-

La GPU se une a los discos duros basados en PCIe: ...

La GPU se une a los discos duros basados en PCIe: ...

-

Un ciberataque compromete 330 GB de datos confiden...

Un ciberataque compromete 330 GB de datos confiden...

-

NVIDIA presenta los modelos de razonamiento de IA ...

NVIDIA presenta los modelos de razonamiento de IA ...

-

La mítica marca Española de calzado J´Hayber vícti...

La mítica marca Española de calzado J´Hayber vícti...

-

La RAE confirma haber sufrido un ataque de ransomware

La RAE confirma haber sufrido un ataque de ransomware

-

NVIDIA BlackWell RTX PRO 6000 con 96 GB de VRAM y ...

NVIDIA BlackWell RTX PRO 6000 con 96 GB de VRAM y ...

-

China construye una base submarina a 2 km de profu...

China construye una base submarina a 2 km de profu...

-

Los creadores de Stable Diffusion presentan una IA...

Los creadores de Stable Diffusion presentan una IA...

-

Utilizan una vulnerabilidad crítica en dispositivo...

Utilizan una vulnerabilidad crítica en dispositivo...

-

Vulnerabilidad de suplantación en el Explorador de...

Vulnerabilidad de suplantación en el Explorador de...

-

NVIDIA Isaac GR00T N1, la primera IA de código abi...

NVIDIA Isaac GR00T N1, la primera IA de código abi...

-

Campaña de Phishing: "Alerta de seguridad" FALSA e...

Campaña de Phishing: "Alerta de seguridad" FALSA e...

-

🔈Amazon Echo: o cedes tus datos y privacidad a la...

🔈Amazon Echo: o cedes tus datos y privacidad a la...

-

Descifrador del ransomware Akira mediante GPU

Descifrador del ransomware Akira mediante GPU

-

Google compra Wiz por 32.000 millones de dólares, ...

Google compra Wiz por 32.000 millones de dólares, ...

-

Una nueva técnica envía sonido a una persona espec...

Una nueva técnica envía sonido a una persona espec...

-

GIMP 3: ya puedes descargar la nueva versión del e...

GIMP 3: ya puedes descargar la nueva versión del e...

-

“Hackearon mi teléfono y mi cuenta de correo elect...

“Hackearon mi teléfono y mi cuenta de correo elect...

-

Generar imágenes mediante IA con Stable Diffusion

Generar imágenes mediante IA con Stable Diffusion

-

Steve Wozniak alerta del uso de la IA como «herram...

Steve Wozniak alerta del uso de la IA como «herram...

-

La IA de código abierto iguala a los mejores LLM p...

La IA de código abierto iguala a los mejores LLM p...

-

Grupo Lazarus de Corea del Norte hizo el mayor rob...

Grupo Lazarus de Corea del Norte hizo el mayor rob...

-

El FBI y CISA alertan ante el aumento de los ataqu...

El FBI y CISA alertan ante el aumento de los ataqu...

-

Android 16 incluirá Battery Health

Android 16 incluirá Battery Health

-

SteamOS para PC, la alternativa a Windows

SteamOS para PC, la alternativa a Windows

-

Venden acceso total a red de gasolineras de México...

Venden acceso total a red de gasolineras de México...

-

La banda de ransomware Akira utiliza webcams para ...

La banda de ransomware Akira utiliza webcams para ...

-

ASUS anuncia monitores con purificador de aire inc...

ASUS anuncia monitores con purificador de aire inc...

-

Facebook, Instagram y Threads empiezan a probar la...

Facebook, Instagram y Threads empiezan a probar la...

-

Texas Instruments crea el microcontrolador más peq...

Texas Instruments crea el microcontrolador más peq...

-

Algunas impresoras están imprimiendo texto aleator...

Algunas impresoras están imprimiendo texto aleator...

-

Deep Research, la herramienta de Gemini que convie...

Deep Research, la herramienta de Gemini que convie...

-

La nueva versión de Visual Studio Code te permite ...

La nueva versión de Visual Studio Code te permite ...

-

Las descargas de LibreOffice se disparan con el re...

Las descargas de LibreOffice se disparan con el re...

-

China anuncia una nueva tecnología que permite ver...

China anuncia una nueva tecnología que permite ver...

-

Google anuncia Gemma 3: su nueva IA ligera para di...

Google anuncia Gemma 3: su nueva IA ligera para di...

-

Gemini puede usar tu historial de Google para dart...

Gemini puede usar tu historial de Google para dart...

-

MySQL Replication (Master-Slave)

MySQL Replication (Master-Slave)

-

Advierten sobre Grandoreiro, troyano brasileño que...

Advierten sobre Grandoreiro, troyano brasileño que...

-

Retan a ChatGPT y DeepSeek a jugar al ajedrez y lo...

Retan a ChatGPT y DeepSeek a jugar al ajedrez y lo...

-

Una actualización de HP deja inservibles a sus imp...

Una actualización de HP deja inservibles a sus imp...

-

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

Un proyecto permite actualizar Windows 7 hasta enero de 2026 , añadiendo soporte para SSDs NVMe y USB 3.x , mejorando su seguridad y compati...

-

El Kode Dot es un dispositivo portátil que asusta a expertos en ciberseguridad por su capacidad para controlar casi cualquier sistema , f...

-

ClothOff es una app que utiliza inteligencia artificial generativa para desnudar a cualquier persona a partir de fotografías con ropa que...

Campaña de Phishing: "Alerta de seguridad" FALSA en GitHub

Campaña de Phishing: "Alerta de seguridad" FALSA en GitHub

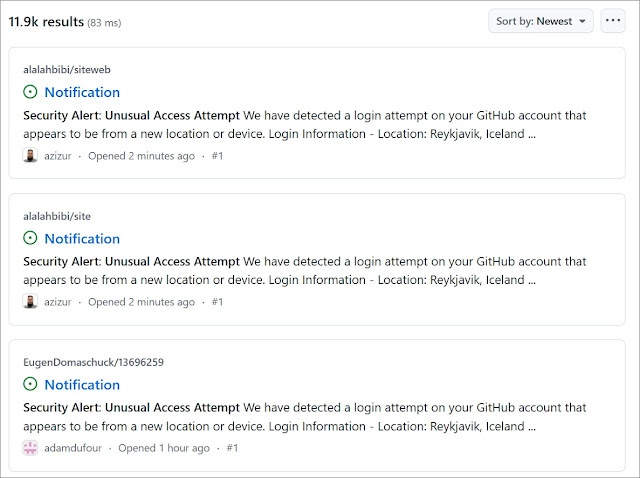

Una campaña generalizada de phishing ha atacado casi 12.000 repositorios de GitHub con falsos problemas de "Alerta de Seguridad", engañando a los desarrolladores para que autoricen una aplicación OAuth maliciosa que otorga a los atacantes control total sobre sus cuentas y código.

Todos los problemas de phishing de GitHub contienen el mismo texto, advirtiendo a los usuarios de actividad inusual en su cuenta desde Reikiavik, Islandia, y la dirección IP 53.253.117[.]8.

El investigador de ciberseguridad Luc4m fue el primero en detectar la alerta de seguridad falsa, que advertía a los usuarios de GitHub que su cuenta había sido vulnerada y que debían actualizar su contraseña, revisar y administrar las sesiones activas y habilitar la autenticación de dos factores para proteger sus cuentas.

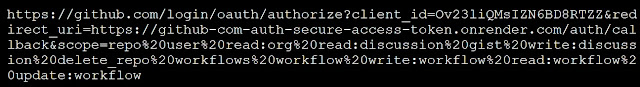

Sin embargo, todos los enlaces a estas acciones recomendadas conducen a una página de autorización de GitHub para una aplicación OAuth llamada "gitsecurityapp", que solicita numerosos permisos (ámbitos) muy riesgosos y que permitiría a un atacante acceder completamente a la cuenta y los repositorios del usuario.

Los permisos solicitados y el acceso que proporcionan se enumeran a continuación:

- repo: Otorga acceso completo a repositorios públicos y privados.

- user: Capacidad de lectura y escritura en el perfil del usuario.

- read:org: Leer la membresía de la organización, los proyectos de la organización y la membresía del equipo.

- read:discussion, write:discussion: Acceso de lectura y escritura a las discusiones.

- gist: Acceso a los gists de GitHub.

- delete_repo: Permiso para eliminar repositorios.

- workflows, workflow, write:workflow, read:workflow, update:workflow: Control sobre los flujos de trabajo de GitHub Actions.

Si un usuario de GitHub inicia sesión y autoriza la aplicación OAuth maliciosa, se generará un token de acceso y se enviará a la dirección de devolución de llamada de la aplicación, que en esta campaña ha sido varias páginas web alojadas en onrender[.]com (Render).

Si se vio afectado por este ataque de phishing y autorizó por error a la aplicación OAuth maliciosa, debe revocar su acceso inmediatamente. Para ello, acceda a la configuración de GitHub y luego a Aplicaciones. En la pantalla Aplicaciones, revoque el acceso a cualquier aplicación de GitHub u OAuth que le resulte desconocida o sospechosa. En esta campaña, debe buscar aplicaciones con nombres similares a "gitsecurityapp".

A continuación, busque acciones de GitHub (flujos de trabajo) nuevas o inesperadas y si se crearon gists privados. Finalmente, rote sus credenciales y tokens de autorización.

Fuente: BC

Vía:

https://blog.segu-info.com.ar/2025/03/problemas-de-alerta-de-seguridad-falsa.html

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.