Tutoriales y Manuales

Entradas Mensuales

-

▼

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

▼

mayo

(Total:

219

)

-

DeepSeek vuelve a actualizar R1: su IA rinde como ...

DeepSeek vuelve a actualizar R1: su IA rinde como ...

-

Perplexity Labs es una herramienta de IA que puede...

Perplexity Labs es una herramienta de IA que puede...

-

Noctua y sus avances en su sistema de refrigeració...

Noctua y sus avances en su sistema de refrigeració...

-

Valyrio, el youtuber detenido junto al ex número d...

Valyrio, el youtuber detenido junto al ex número d...

-

Sistema operativo open source prplOS para routers ...

Sistema operativo open source prplOS para routers ...

-

Alcasec detenido por octava vez en la operación Bo...

Alcasec detenido por octava vez en la operación Bo...

-

Grok, la IA de Elon Musk, se integra en Telegram

Grok, la IA de Elon Musk, se integra en Telegram

-

Alguien estaba tan cansado de la lentitud de Windo...

Alguien estaba tan cansado de la lentitud de Windo...

-

Así nació la telefonía en España: la historia de c...

Así nació la telefonía en España: la historia de c...

-

Claude 4 añade a su inteligencia artificial los me...

Claude 4 añade a su inteligencia artificial los me...

-

Bitwarden expone a sus usuarios a JavaScript malic...

Bitwarden expone a sus usuarios a JavaScript malic...

-

Microsoft implementa criptografía postcuántica en ...

Microsoft implementa criptografía postcuántica en ...

-

Google dice que el cifrado RSA de 2.048 bits es un...

Google dice que el cifrado RSA de 2.048 bits es un...

-

Opera Neon, el primer servicio de IA que es capaz ...

Opera Neon, el primer servicio de IA que es capaz ...

-

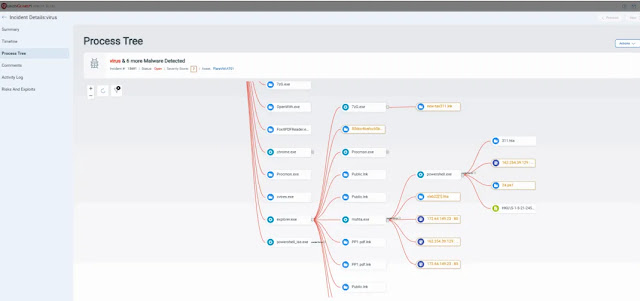

Detectar malware mediante inteligencia artificial

Detectar malware mediante inteligencia artificial

-

WhatsApp llega finalmente al iPad tras 15 años de ...

WhatsApp llega finalmente al iPad tras 15 años de ...

-

Vulnerabilidad Zero-Day en SMB del kernel de Linux...

Vulnerabilidad Zero-Day en SMB del kernel de Linux...

-

Intel pilla a una empleada que había estafado casi...

Intel pilla a una empleada que había estafado casi...

-

Módulos SFP y QSFP: Tipos, Usos y Comparativas

Módulos SFP y QSFP: Tipos, Usos y Comparativas

-

Detenido el ex secretario de Estado de Interior de...

Detenido el ex secretario de Estado de Interior de...

-

Robados los datos de 5,1 millones de clientes de A...

Robados los datos de 5,1 millones de clientes de A...

-

China lanza al espacio un enjambre de supercomputa...

China lanza al espacio un enjambre de supercomputa...

-

Telefónica apaga sus últimas centralitas de cobre ...

Telefónica apaga sus últimas centralitas de cobre ...

-

Suecia castigará con cárcel a quienes paguen por c...

Suecia castigará con cárcel a quienes paguen por c...

-

Robots humanoides peleando en un ring: China celeb...

Robots humanoides peleando en un ring: China celeb...

-

Cómo optimizar y personalizar Windows con RyTuneX

Cómo optimizar y personalizar Windows con RyTuneX

-

SteamOS estrena soporte para máquinas de terceros

SteamOS estrena soporte para máquinas de terceros

-

Apple prepara cambios importantes para el iPhone

Apple prepara cambios importantes para el iPhone

-

La CIA usó una increíble web de Star Wars para esp...

La CIA usó una increíble web de Star Wars para esp...

-

SteamOS saca las vergüenzas a Windows en consolas ...

SteamOS saca las vergüenzas a Windows en consolas ...

-

URLCheck analiza los enlaces en Android

URLCheck analiza los enlaces en Android

-

Donald Trump amenaza con imponer más aranceles al ...

Donald Trump amenaza con imponer más aranceles al ...

-

NotebookLM: qué es, cómo funciona y cómo usar la I...

NotebookLM: qué es, cómo funciona y cómo usar la I...

-

Careto, un grupo de hackers cuyos ataques "son una...

Careto, un grupo de hackers cuyos ataques "son una...

-

Claude Opus 4, la nueva IA de Anthropic, fue capaz...

Claude Opus 4, la nueva IA de Anthropic, fue capaz...

-

Signal se blinda contra Microsoft Recall con una f...

Signal se blinda contra Microsoft Recall con una f...

-

El Deportivo de la Coruña sufre un ciberataque que...

El Deportivo de la Coruña sufre un ciberataque que...

-

Xiaomi presenta Xring O1, su primer chip de gama a...

Xiaomi presenta Xring O1, su primer chip de gama a...

-

El escándalo por el hackeo al Ejército Argentino s...

El escándalo por el hackeo al Ejército Argentino s...

-

Expertos aseguran que el WiFi mundial empeorará en...

Expertos aseguran que el WiFi mundial empeorará en...

-

OpenAI compra io, la misteriosa empresa de intelig...

OpenAI compra io, la misteriosa empresa de intelig...

-

¿Para qué sirven los dos agujeros cuadrados del co...

¿Para qué sirven los dos agujeros cuadrados del co...

-

Anthropic presenta Claude 4 Sonnet y Opus

Anthropic presenta Claude 4 Sonnet y Opus

-

Filtradas 184 millones de contraseñas de Apple, Gm...

Filtradas 184 millones de contraseñas de Apple, Gm...

-

ChatGPT desespera a los programadores: 5 años estu...

ChatGPT desespera a los programadores: 5 años estu...

-

BadSuccessor: escalada de privilegios abusando de ...

BadSuccessor: escalada de privilegios abusando de ...

-

Ciudad Real, cuna de los mejores hackers éticos

Ciudad Real, cuna de los mejores hackers éticos

-

Veo 3 es la nueva IA generativa de vídeo de Google

Veo 3 es la nueva IA generativa de vídeo de Google

-

Declaran culpable al joven de 19 años por la mayor...

Declaran culpable al joven de 19 años por la mayor...

-

GitHub Copilot no solo escribe código: ahora escri...

GitHub Copilot no solo escribe código: ahora escri...

-

Usuario lleva 8 años suministrando energía a su ca...

Usuario lleva 8 años suministrando energía a su ca...

-

Google lanza AI Ultra: su suscripción de 250$ al m...

Google lanza AI Ultra: su suscripción de 250$ al m...

-

Cómo configurar llamadas Wi-Fi en iOS y Android

Cómo configurar llamadas Wi-Fi en iOS y Android

-

Google Meet puede traducir entre idiomas en tiempo...

Google Meet puede traducir entre idiomas en tiempo...

-

AMD presenta FSR Redstone, una evolución que añade...

AMD presenta FSR Redstone, una evolución que añade...

-

Análisis de amenazas más relevantes observadas dur...

Análisis de amenazas más relevantes observadas dur...

-

Desarticulado el malware Lumma responsable de infe...

Desarticulado el malware Lumma responsable de infe...

-

Google Video Overviews convierte tus documentos en...

Google Video Overviews convierte tus documentos en...

-

Filtran 500 mil contraseñas de mexicanos y exponen...

Filtran 500 mil contraseñas de mexicanos y exponen...

-

Jean E. Sammet: la pionera del lenguaje de program...

Jean E. Sammet: la pionera del lenguaje de program...

-

El nuevo buscador de Google con IA para responder ...

El nuevo buscador de Google con IA para responder ...

-

Google presenta Android XR: su sistema con IA para...

Google presenta Android XR: su sistema con IA para...

-

Google SynthID Detector, una herramienta que ident...

Google SynthID Detector, una herramienta que ident...

-

Google permite probarte cualquier ropa de internet...

Google permite probarte cualquier ropa de internet...

-

Meta paga 50 euros la hora a cambio de realizar es...

Meta paga 50 euros la hora a cambio de realizar es...

-

Intel presenta sus tarjetas gráficas Arc Pro B50 y...

Intel presenta sus tarjetas gráficas Arc Pro B50 y...

-

En España los trabajadores del SEPE se desesperan ...

En España los trabajadores del SEPE se desesperan ...

-

Microsoft lanza una nueva app de Copilot para crea...

Microsoft lanza una nueva app de Copilot para crea...

-

Windows será controlado por agentes de IA

Windows será controlado por agentes de IA

-

Ejecución sin archivos: cargadores HTA y PowerShel...

Ejecución sin archivos: cargadores HTA y PowerShel...

-

Versiones troyanizadas de KeePass

Versiones troyanizadas de KeePass

-

Mystical: un «lenguaje de programación» donde el c...

Mystical: un «lenguaje de programación» donde el c...

-

Llegan los robotaxis a Europa

Llegan los robotaxis a Europa

-

AWS lanza una herramienta de IA para que los fans ...

AWS lanza una herramienta de IA para que los fans ...

-

Microsoft quiere una red agéntica abierta donde lo...

Microsoft quiere una red agéntica abierta donde lo...

-

Microsoft hace el Subsistema de Windows para Linux...

Microsoft hace el Subsistema de Windows para Linux...

-

El Proyecto zVault es un nuevo sistema Operativo c...

El Proyecto zVault es un nuevo sistema Operativo c...

-

La UE presenta Open Web Search

La UE presenta Open Web Search

-

CynGo, el Duolingo para aprender ciberseguridad de...

CynGo, el Duolingo para aprender ciberseguridad de...

-

Cómo unos asaltadores de casinos han provocado el ...

Cómo unos asaltadores de casinos han provocado el ...

-

Cómo fusionar particiones de disco en Windows

Cómo fusionar particiones de disco en Windows

-

Fortnite para iOS deja de estar disponible en la U...

Fortnite para iOS deja de estar disponible en la U...

-

Mejores Bots de Telegram

Mejores Bots de Telegram

-

La increíble historia del virus Stuxnet

La increíble historia del virus Stuxnet

-

Le pide a ChatGPT que le lea la mano y la IA detec...

Le pide a ChatGPT que le lea la mano y la IA detec...

-

Consejos del FBI para detectar el Phishing y Deep ...

Consejos del FBI para detectar el Phishing y Deep ...

-

Adiós al SEO, su sustituto se llama AEO: manipular...

Adiós al SEO, su sustituto se llama AEO: manipular...

-

Profesores universitarios recurren a ChatGPT para ...

Profesores universitarios recurren a ChatGPT para ...

-

La IA ha conseguido que Stack Overflow, el Santo G...

La IA ha conseguido que Stack Overflow, el Santo G...

-

Tor Oniux, una herramienta que aísla aplicaciones ...

Tor Oniux, una herramienta que aísla aplicaciones ...

-

RootedCON lleva al Tribunal Constitucional los blo...

RootedCON lleva al Tribunal Constitucional los blo...

-

Hackeo a Coinbase: los atacantes se cuelan en las ...

Hackeo a Coinbase: los atacantes se cuelan en las ...

-

El CEO de Cloudflare advierte que la IA y el inter...

El CEO de Cloudflare advierte que la IA y el inter...

-

Los nuevos grandes modelos de IA generativa se ret...

Los nuevos grandes modelos de IA generativa se ret...

-

El Museo de Historia de la Computación, paraíso de...

El Museo de Historia de la Computación, paraíso de...

-

Científicos españoles recrean corazones de gatos e...

Científicos españoles recrean corazones de gatos e...

-

Probar distros Linux en el navegador sin instalar ...

Probar distros Linux en el navegador sin instalar ...

-

Trump le reclama a Tim Cook que deje de fabricar e...

Trump le reclama a Tim Cook que deje de fabricar e...

-

YouTube usará Gemini para insertar anuncios imposi...

YouTube usará Gemini para insertar anuncios imposi...

-

Nothing confirma su primer móvil de gama alta: cos...

Nothing confirma su primer móvil de gama alta: cos...

-

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

La comunidad del kernel de Linux ha elaborado un plan de contingencia para reemplazar a Linus Torvalds en caso de que sea necesario. Este...

-

Un editor de vídeo gratuito ha ganado popularidad al ofrecer herramientas tan potentes que desplaza a CapCut , permitiendo editar vídeos pa...

-

El reproductor VLC permite ver más de 1.800 canales de TV de todo el mundo gratis y legalmente mediante listas M3U , transformando cualqu...

Ejecución sin archivos: cargadores HTA y PowerShell ejecutan RATs

Ejecución sin archivos: cargadores HTA y PowerShell ejecutan RATs

Investigadores de ciberseguridad han descubierto una nueva campaña de malware que utiliza un cargador de shellcode basado en PowerShell para implementar un troyano de acceso remoto llamado Remcos RAT.

"Los actores de amenazas distribuyeron archivos LNK maliciosos incrustados en archivos ZIP, a menudo camuflados como documentos de Office", declaró Akshay Thorve, investigador de seguridad de Qualys, en un informe técnico. "La cadena de ataque utiliza mshta.exe para la ejecución de proxy durante la fase inicial".

La última ola de ataques, según detalla Qualys, emplea señuelos relacionados con impuestos para incitar a los usuarios a abrir un archivo ZIP malicioso que contiene un archivo de acceso directo de Windows (LNK), que, a su vez, utiliza mshta.exe, una herramienta legítima de Microsoft para ejecutar aplicaciones HTML (HTA).

El binario se utiliza para ejecutar un archivo HTA ofuscado llamado "xlab22.hta", alojado en un servidor remoto. Este archivo incorpora código de Visual Basic Script para descargar un script de PowerShell, un PDF señuelo y otro archivo HTA similar llamado "311.hta". El archivo HTA también está configurado para realizar modificaciones en el Registro de Windows y garantizar que "311.hta" se inicie automáticamente al iniciar el sistema.

Una vez ejecutado el script de PowerShell, este decodifica y reconstruye un cargador de shellcode que, en última instancia, ejecuta la carga útil de Remcos RAT completamente en memoria.

Remcos RAT es un malware conocido que ofrece a los cibercriminales control total sobre los sistemas comprometidos, lo que lo convierte en una herramienta ideal para el ciberespionaje y el robo de datos. Es un binario de 32 bits compilado con Visual Studio C++ 8, con una estructura modular y capaz de recopilar metadatos del sistema, registrar pulsaciones de teclas, realizar capturas de pantalla, supervisar los datos del portapapeles y recuperar una lista de todos los programas instalados y procesos en ejecución. Además, establece una conexión TLS con un servidor de comando y control (C2) en "readysteaurants[.]com", manteniendo un canal persistente para la exfiltración y el control de datos.

Esta no es la primera vez que se detectan versiones sin archivos de Remcos RAT. En noviembre de 2024, Fortinet FortiGuard Labs detalló una campaña de phishing que implementó el malware sin archivos mediante el uso de señuelos con temática de órdenes.

Lo que hace que este método de ataque sea atractivo para los cibercriminales es que les permite operar sin ser detectados por muchas soluciones de seguridad tradicionales, ya que el código malicioso se ejecuta directamente en la memoria del equipo, dejando muy pocos rastros en el disco.

"El auge de los ataques basados en PowerShell, como la nueva variante Remcos RAT, demuestra cómo los actores de amenazas están evolucionando para evadir las medidas de seguridad tradicionales", declaró J. Stephen Kowski, director de tecnología de campo de SlashNext.

"Este malware sin archivos opera directamente en la memoria, utilizando archivos LNK y MSHTA.exe para ejecutar scripts ofuscados de PowerShell que pueden eludir las defensas convencionales. La seguridad avanzada del correo electrónico, capaz de detectar y bloquear archivos adjuntos LNK maliciosos antes de que lleguen a los usuarios, es crucial, al igual que el análisis en tiempo real de los comandos de PowerShell en busca de comportamientos sospechosos".

Esta revelación se produce después de que Palo Alto Networks Unit 42 y Threatray detallaran un nuevo cargador .NET que se utiliza para detonar una amplia gama de ladrones de información y RATS como Agent Tesla, NovaStealer, Remcos RAT, VIPKeylogger, XLoader y XWorm.

El cargador consta de tres etapas que funcionan en conjunto para desplegar la carga útil de la etapa final: un ejecutable .NET que integra la segunda y la tercera etapa de forma cifrada, una DLL .NET que descifra y carga la siguiente etapa, y una DLL .NET que gestiona la implementación del malware principal.

"Mientras que las versiones anteriores integraban la segunda etapa como una cadena codificada, las versiones más recientes utilizan un recurso de mapa de bits. La primera etapa extrae y descifra estos datos, y luego los ejecuta en memoria para iniciar la segunda etapa".

Unit 42 describió el uso de recursos de mapa de bits para ocultar cargas útiles maliciosas mediante una técnica de esteganografía que puede eludir los mecanismos de seguridad tradicionales y evitar la detección.

Los hallazgos también coinciden con la aparición de varias campañas de phishing e ingeniería social diseñadas para el robo de credenciales y la distribución de malware.

- Uso de versiones troyanizadas del software de gestión de contraseñas KeePass, cuyo nombre en código es KeeLoader, para instalar una baliza Cobalt Strike y robar datos confidenciales de la base de datos de KeePass, incluyendo credenciales administrativas. Los instaladores maliciosos se alojan en dominios de typosquat de KeePass que se distribuyen mediante anuncios de Bing.

- Uso de señuelos y URL de ClickFix incrustados en documentos PDF y una serie de URL de descarga intermedia para implementar Lumma Stealer.

- Uso de documentos de Microsoft Office con trampas que se utilizan para implementar el ladrón de información Formbook, protegidos mediante un servicio de distribución de malware conocido como Horus Protector.

- Uso de URI de blobs para cargar localmente una página de phishing de credenciales mediante correos electrónicos de phishing. Las URI de blobs se distribuyen mediante páginas permitidas (p. ej., onedrive.live[.]com) que se utilizan para redirigir a las víctimas a un sitio malicioso que contiene un enlace a una página HTML controlada por un actor de amenazas.

- Uso de archivos RAR camuflados como archivos de configuración para distribuir el RAT de NetSupport en ataques dirigidos a Ucrania y Polonia.

- Uso de correos electrónicos de phishing para distribuir archivos adjuntos HTML con código malicioso para capturar las credenciales de Outlook, Hotmail y Gmail de las víctimas y exfiltrarlas a un bot de Telegram llamado "Blessed logs", activo desde febrero de 2025.

Estos avances también se han visto complementados por el auge de las campañas impulsadas por inteligencia artificial (IA) que aprovechan trucos polimórficos que mutan en tiempo real para eludir los intentos de detección. Estos incluyen la modificación de los asuntos de los correos electrónicos, los nombres de los remitentes y el contenido del cuerpo para evadir la detección basada en firmas.

"La IA ha permitido a los actores de amenazas automatizar el desarrollo de malware, escalar los ataques en diferentes sectores y personalizar los mensajes de phishing con precisión quirúrgica", afirmó Cofense.

Estas amenazas en constante evolución son cada vez más capaces de eludir los filtros de correo electrónico tradicionales, lo que pone de manifiesto el fracaso de las defensas perimetrales y la necesidad de la detección posterior a la entrega. También les permitió superar las defensas tradicionales mediante campañas de phishing polimórficas que cambian el contenido sobre la marcha. El resultado: mensajes engañosos cada vez más difíciles de detectar y aún más difíciles de detener.

Fuente: THN

Vía:

https://blog.segu-info.com.ar/2025/05/ejecucion-sin-archivos-cargadores-hta-y.html

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.