Tutoriales y Manuales

Entradas Mensuales

-

▼

2026

(Total:

759

)

-

▼

enero

(Total:

680

)

-

Cuidado con la extensión de VS Code ClawdBot Agent...

Cuidado con la extensión de VS Code ClawdBot Agent...

-

Barco ruso merodeando cerca de cables de datos tra...

Barco ruso merodeando cerca de cables de datos tra...

-

BlackIce: kit de herramientas Red Team basado en c...

BlackIce: kit de herramientas Red Team basado en c...

-

Nuevo capítulo de escasez por culpa de la IA: prim...

Nuevo capítulo de escasez por culpa de la IA: prim...

-

El CEO de Nvidia niega que EE.UU. quiera trasladar...

El CEO de Nvidia niega que EE.UU. quiera trasladar...

-

Microsoft elimina el soporte para módems de acceso...

Microsoft elimina el soporte para módems de acceso...

-

Directorio abierto expuesto filtra marco BYOB en W...

Directorio abierto expuesto filtra marco BYOB en W...

-

Meta corrige un grave fallo de seguridad en Whats...

Meta corrige un grave fallo de seguridad en Whats...

-

NASA estrena Athena, el superordenador capaz de ha...

NASA estrena Athena, el superordenador capaz de ha...

-

Adiós suscripciones: editor de video gratuito KDEn...

Adiós suscripciones: editor de video gratuito KDEn...

-

Los discos duros suben de precio primero en Corea ...

Los discos duros suben de precio primero en Corea ...

-

IBM 3380, el primer disco duro de 1 GB: tan grande...

IBM 3380, el primer disco duro de 1 GB: tan grande...

-

3,280,081 dispositivos Fortinet en línea con propi...

3,280,081 dispositivos Fortinet en línea con propi...

-

Wireshark 4.6.3 lanzado con corrección de vulnerab...

Wireshark 4.6.3 lanzado con corrección de vulnerab...

-

Qué es Azure Linux, la apuesta de Microsoft por la...

Qué es Azure Linux, la apuesta de Microsoft por la...

-

GIGABYTE X870E AORUS XTREME X3D AI TOP, caracterís...

GIGABYTE X870E AORUS XTREME X3D AI TOP, caracterís...

-

GIGABYTE afina su BIOS para exprimir el nuevo Ryze...

GIGABYTE afina su BIOS para exprimir el nuevo Ryze...

-

Google pagará 135 millones de dólares a usuarios d...

Google pagará 135 millones de dólares a usuarios d...

-

El nuevo Intel Panther Lake supera a AMD Zen 5 en ...

El nuevo Intel Panther Lake supera a AMD Zen 5 en ...

-

Las GPU Intel Arc Alchemist ganan hasta un 260% de...

Las GPU Intel Arc Alchemist ganan hasta un 260% de...

-

AMD Ryzen 7 9850X3D en Single Channel vs Dual Chan...

AMD Ryzen 7 9850X3D en Single Channel vs Dual Chan...

-

Ataque DDoS de 31,4 Tbps mediante la botnet Aisuru...

Ataque DDoS de 31,4 Tbps mediante la botnet Aisuru...

-

Mejores servicios de eliminación de datos personales

Mejores servicios de eliminación de datos personales

-

Microsoft 365: complementos de Outlook se usan par...

Microsoft 365: complementos de Outlook se usan par...

-

Las ventas de Xbox Series S y Series X se hunden, ...

Las ventas de Xbox Series S y Series X se hunden, ...

-

Explotan vulnerabilidad de FreePBX para desplegar ...

Explotan vulnerabilidad de FreePBX para desplegar ...

-

Herramienta Swarmer elude EDR con modificación sig...

Herramienta Swarmer elude EDR con modificación sig...

-

ONLYOFFICE DocSpace: la mejor alternativa a Google...

ONLYOFFICE DocSpace: la mejor alternativa a Google...

-

¿Es inseguro utilizar Microsoft Teams y Zoom? En F...

¿Es inseguro utilizar Microsoft Teams y Zoom? En F...

-

Vulnerabilidad crítica en cámaras IP IDIS permite ...

Vulnerabilidad crítica en cámaras IP IDIS permite ...

-

Microsoft Exchange Online eliminará la autenticaci...

Microsoft Exchange Online eliminará la autenticaci...

-

Vulnerabilidad crítica en SolarWinds permite ejecu...

Vulnerabilidad crítica en SolarWinds permite ejecu...

-

Microsoft en el punto de mira: sus centros de IA p...

Microsoft en el punto de mira: sus centros de IA p...

-

Estafadores están enviando spam desde un correo re...

Estafadores están enviando spam desde un correo re...

-

Televés lanza el Booster 3, un dispositivo profesi...

Televés lanza el Booster 3, un dispositivo profesi...

-

El chip Apple M6 debutará a finales de año

El chip Apple M6 debutará a finales de año

-

Vulnerabilidad crítica en vm2 (Node.js) permite es...

Vulnerabilidad crítica en vm2 (Node.js) permite es...

-

LaLiga ofrece 50 euros a quien denuncie a los bare...

LaLiga ofrece 50 euros a quien denuncie a los bare...

-

Fallo crítico WinRAR

Fallo crítico WinRAR

-

El precio de la memoria RAM DDR4 está aumentando d...

El precio de la memoria RAM DDR4 está aumentando d...

-

Costco quita de sus ordenadores preensamblados la ...

Costco quita de sus ordenadores preensamblados la ...

-

El jefe de la CISA subió documentos sensibles a Ch...

El jefe de la CISA subió documentos sensibles a Ch...

-

Copia de seguridad de mi móvil, ¿mejor hacerla en ...

Copia de seguridad de mi móvil, ¿mejor hacerla en ...

-

ASUS CROSSHAIR X870E DARK HERO y CROSSHAIR X870E G...

ASUS CROSSHAIR X870E DARK HERO y CROSSHAIR X870E G...

-

Fuga de datos en SoundCloud expone detalles de 29,...

Fuga de datos en SoundCloud expone detalles de 29,...

-

Incidente en GitHub de ClawdBot acaba en estafa Cr...

Incidente en GitHub de ClawdBot acaba en estafa Cr...

-

Samsung confirma que el Galaxy S26 Ultra incluirá ...

Samsung confirma que el Galaxy S26 Ultra incluirá ...

-

Asistente de IA viral "Clawdbot" puede filtrar men...

Asistente de IA viral "Clawdbot" puede filtrar men...

-

Nike investiga filtración de datos tras reclamo de...

Nike investiga filtración de datos tras reclamo de...

-

FRITZ!Box 5690 XGS llega a España, un router perfe...

FRITZ!Box 5690 XGS llega a España, un router perfe...

-

La Comisión Europea revisará la petición «Dejad de...

La Comisión Europea revisará la petición «Dejad de...

-

Google filtra su sistema operativo para PC: Alumi...

Google filtra su sistema operativo para PC: Alumi...

-

Actualización de seguridad de Chrome corrige vulne...

Actualización de seguridad de Chrome corrige vulne...

-

Sabotajes en cables submarinos llevan a Finlandia ...

Sabotajes en cables submarinos llevan a Finlandia ...

-

Google anuncia función de protección contra robos ...

Google anuncia función de protección contra robos ...

-

Google desmantela la mayor red de proxies residenc...

Google desmantela la mayor red de proxies residenc...

-

Ataques de eSkimming impulsados por amenazas persi...

Ataques de eSkimming impulsados por amenazas persi...

-

Pedido masivo de NVIDIA H200 de China: más de 2 mi...

Pedido masivo de NVIDIA H200 de China: más de 2 mi...

-

Estos son los precios de los portátiles con Intel ...

Estos son los precios de los portátiles con Intel ...

-

Un equipo de ciberseguridad asistido por IA descub...

Un equipo de ciberseguridad asistido por IA descub...

-

Micron anuncia inversión de 24.000 millones de dól...

Micron anuncia inversión de 24.000 millones de dól...

-

Intel y AMD subirán los precios de sus CPU para IA...

Intel y AMD subirán los precios de sus CPU para IA...

-

Samsung ultima un Galaxy Wide Fold para triunfar f...

Samsung ultima un Galaxy Wide Fold para triunfar f...

-

NVIDIA dividirá la fabricación de sus sistemas de ...

NVIDIA dividirá la fabricación de sus sistemas de ...

-

SEGA Meganet: así fue la gran pionera del juego on...

SEGA Meganet: así fue la gran pionera del juego on...

-

Uber presenta robotaxi sin conductor gracias a la ...

Uber presenta robotaxi sin conductor gracias a la ...

-

Realme bate todos los récords con la batería Titan...

Realme bate todos los récords con la batería Titan...

-

Prosegur anuncia un sistema de defensa antidrones ...

Prosegur anuncia un sistema de defensa antidrones ...

-

La visión agéntica que Google ha estrenado en Gemi...

La visión agéntica que Google ha estrenado en Gemi...

-

La OCU de España denuncia una nueva estafa telefón...

La OCU de España denuncia una nueva estafa telefón...

-

El director de videojuegos de Google Cloud dice qu...

El director de videojuegos de Google Cloud dice qu...

-

El aumento de los precios de componentes como CPU,...

El aumento de los precios de componentes como CPU,...

-

El Reloj del Juicio Final marca 85 segundos en 202...

El Reloj del Juicio Final marca 85 segundos en 202...

-

PS5 se actualiza con funciones sociales: ya puedes...

PS5 se actualiza con funciones sociales: ya puedes...

-

Microsoft mejora la sincronización entre Windows 1...

Microsoft mejora la sincronización entre Windows 1...

-

HDMI 2.2: el doble de velocidad, 4K a 480 Hz y com...

HDMI 2.2: el doble de velocidad, 4K a 480 Hz y com...

-

¿Habrá que pagar por usar WhatsApp? Versiones de s...

¿Habrá que pagar por usar WhatsApp? Versiones de s...

-

LaLiga lleva sus bloqueos a las IPTV fuera de Espa...

LaLiga lleva sus bloqueos a las IPTV fuera de Espa...

-

Ciudadano chino condenado a 46 meses por lavar mil...

Ciudadano chino condenado a 46 meses por lavar mil...

-

Ataque con CAPTCHA falso usa App-V de Microsoft pa...

Ataque con CAPTCHA falso usa App-V de Microsoft pa...

-

Canva, Atlassian y Epic Games entre más de 100 emp...

Canva, Atlassian y Epic Games entre más de 100 emp...

-

Los nuevos satélites de Amazon Leo son demasiado b...

Los nuevos satélites de Amazon Leo son demasiado b...

-

Alemania es el país europeo con la mitad de los ho...

Alemania es el país europeo con la mitad de los ho...

-

Un activista británico demanda a Valve por 903 mil...

Un activista británico demanda a Valve por 903 mil...

-

Vulnerabilidades en OpenSSL permiten a atacantes r...

Vulnerabilidades en OpenSSL permiten a atacantes r...

-

Google advierte sobre vulnerabilidad en WinRAR exp...

Google advierte sobre vulnerabilidad en WinRAR exp...

-

El 64% de las aplicaciones de terceros acceden a d...

El 64% de las aplicaciones de terceros acceden a d...

-

Intel XeSS 3 con Multi-Frame Generation ya está di...

Intel XeSS 3 con Multi-Frame Generation ya está di...

-

Instagram, Facebook y WhatsApp probarán nuevas sus...

Instagram, Facebook y WhatsApp probarán nuevas sus...

-

Valve se enfrenta a una demanda multimillonaria po...

Valve se enfrenta a una demanda multimillonaria po...

-

Atacantes secuestran repositorio oficial de GitHub...

Atacantes secuestran repositorio oficial de GitHub...

-

Más de 6.000 servidores SmarterMail vulnerables ex...

Más de 6.000 servidores SmarterMail vulnerables ex...

-

AMD Gorgon Point no presentará batalla frente a Pa...

AMD Gorgon Point no presentará batalla frente a Pa...

-

Tarjetas gráficas NVIDIA y AMD: Guía de equivalencias

Tarjetas gráficas NVIDIA y AMD: Guía de equivalencias

-

Vulnerabilidad 0-day en Gemini MCP permite a ataca...

Vulnerabilidad 0-day en Gemini MCP permite a ataca...

-

Vulnerabilidad en TP-Link Archer permite a atacant...

Vulnerabilidad en TP-Link Archer permite a atacant...

-

Dario Amodei, CEO Anthropic, sobre el incierto fut...

Dario Amodei, CEO Anthropic, sobre el incierto fut...

-

ASML despedirá empleados pese al auge de chips de ...

ASML despedirá empleados pese al auge de chips de ...

-

El CEO de Cisco advierte: “la IA será más grande q...

El CEO de Cisco advierte: “la IA será más grande q...

-

Samsung crea un nuevo cartel inteligente de tinta ...

Samsung crea un nuevo cartel inteligente de tinta ...

-

-

▼

enero

(Total:

680

)

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

La comunidad del kernel de Linux ha elaborado un plan de contingencia para reemplazar a Linus Torvalds en caso de que sea necesario. Este...

-

Un editor de vídeo gratuito ha ganado popularidad al ofrecer herramientas tan potentes que desplaza a CapCut , permitiendo editar vídeos pa...

-

El reproductor VLC permite ver más de 1.800 canales de TV de todo el mundo gratis y legalmente mediante listas M3U , transformando cualqu...

Lo que los equipos de seguridad pasan por alto en los ataques por e-mail

Lo que los equipos de seguridad pasan por alto en los ataques por e-mail

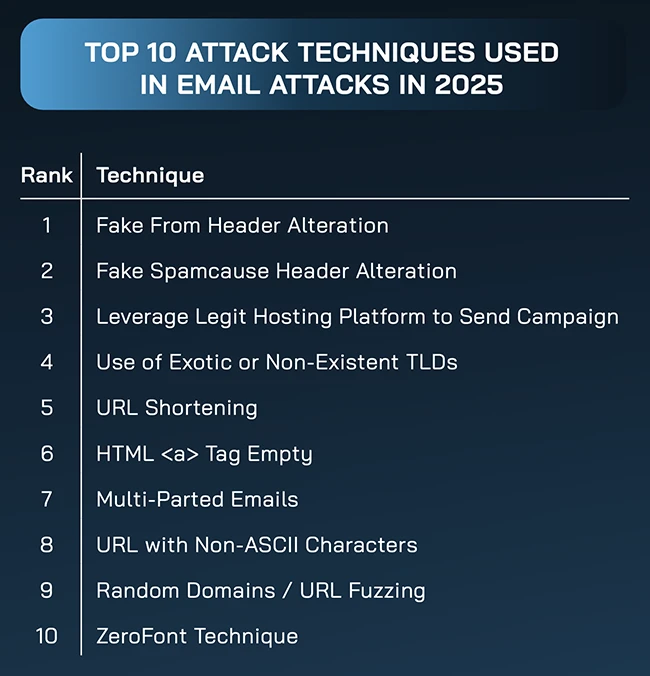

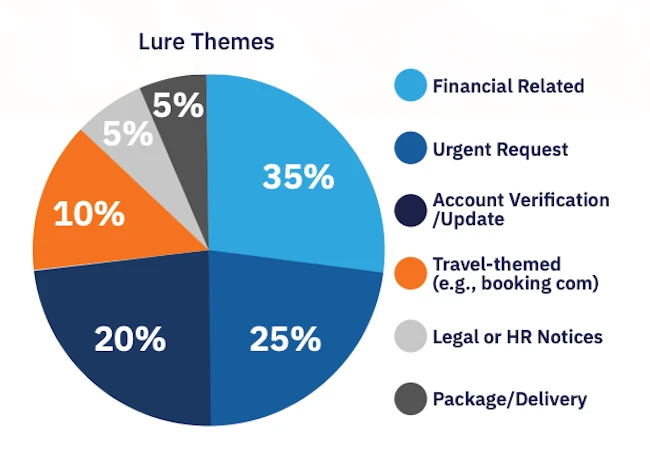

El correo electrónico sigue siendo el principal vector de ataques cibernéticos, con un aumento del 130% en malware y del 30% en estafas. El 78% de las organizaciones sufrieron filtraciones en el último año, impulsadas por phishing, suplantación de identidad y apropiación de cuentas. Sectores como manufactura (26%), retail (20%) y salud (19%) son los más afectados. Los ataques de ingeniería social representan el 99% de las amenazas, mientras que solo el 1% incluye malware. Además, el 90% de los correos son spam, con tácticas cada vez más sofisticadas como phishing de devolución de llamada.

El correo electrónico sigue siendo el punto de entrada más común para los atacantes. Este artículo analiza cómo el phishing, la suplantación de identidad y la apropiación de cuentas siguen impulsando las vulneraciones de datos por correo electrónico y exponiendo las crecientes brechas de seguridad en todos los sectores.

Los puntos ciegos del correo electrónico perjudican a los equipos de seguridad

El correo electrónico sigue siendo la principal vía de entrada para las vulnerabilidades. El malware en el correo electrónico aumentó más del 130% interanual. Las estafas aumentaron más del 30% y el phishing, más del 20%. Estas categorías siguen impulsando la mayor parte del impacto operativo que experimentan las organizaciones, incluyendo la vulneración de cuentas y la interrupción del negocio.

Las filtraciones de correo electrónico son los asesinos silenciosos del crecimiento empresarial

El 78% de las organizaciones se vieron afectadas por una filtración de correo electrónico en los últimos 12 meses. El phishing, la suplantación de identidad y la apropiación de cuentas siguen impulsando incidentes que a menudo derivan en ransomware y pérdida de datos. El phishing y el phishing selectivo fueron los tipos de filtración más comunes, seguidos de la vulneración del correo electrónico empresarial y la apropiación de cuentas. Estos ataques suelen solaparse. Un solo correo electrónico de phishing puede exponer credenciales que los atacantes utilizan posteriormente para suplantar la identidad del personal, robar datos o propagar malware por la red.

Los ciberdelincuentes se están volviendo personales, y está dando resultados

Por sexto trimestre consecutivo, el sector manufacturero sigue siendo el principal objetivo de los ciberdelincuentes. En el segundo trimestre de 2025, los fabricantes se enfrentaron al mayor volumen de ataques por correo electrónico, con un 26% de todos los incidentes, que abarcaron amenazas de BEC, phishing y malspam. El sector minorista sigue siendo el siguiente, con un 20% de los ataques, seguido de cerca por el sector sanitario con un 19%, lo que refleja una tendencia constante observada desde el año pasado y hasta el primer trimestre de 2025.

Riesgos de seguridad del correo electrónico que el departamento de TI del sector sanitario no puede ignorar

El correo electrónico sigue siendo uno de los mayores riesgos de seguridad en el sector sanitario. Los sistemas obsoletos y las herramientas frustrantes a menudo llevan al personal a eludir las medidas de seguridad, dejando expuestos los datos de los pacientes.

Los empleados caen repetidamente en ataques de correo electrónico comprometido de proveedores

En tan solo 12 meses, los atacantes intentaron robar más de 300 millones de dólares mediante ataques de correo electrónico comprometido de proveedores (VEC), y el 7% de las interacciones provinieron de empleados que habían participado en un ataque anterior. Los empleados tienen dificultades para diferenciar entre mensajes legítimos y ataques, especialmente cuando esos correos electrónicos parecen provenir de un proveedor de confianza. Los empleados de las organizaciones más grandes, con plantillas de 50.000 o más, registraron la mayor tasa de interacción con Vendor Email Compromise (VEC).

Los ataques de phishing de baja tecnología están ganando terreno

Los ciberdelincuentes están llevando la idea de "trabajar de forma más inteligente, no más duro" a un nuevo nivel con las estafas de phishing de devolución de llamada, un vector que ni siquiera formaba parte de la ecuación el año pasado.

En el primer trimestre de 2025, representa el 16% de los intentos de phishing. Esto es relevante porque el uso de enlaces, que representó el 75% de los intentos de phishing en el primer trimestre de 2024, se redujo un 42% en el primer trimestre de 2025, dando paso a las devoluciones de llamada, que ahora representan casi uno de cada cinco intentos.

El phishing de devolución de llamada es un ataque de ingeniería social en el que se engaña a las víctimas para que llamen a un número de teléfono aparentemente legítimo a través de correos electrónicos o mensajes de texto para revelar información confidencial o descargar malware.

Solo el 1% de los correos electrónicos maliciosos que llegan a las bandejas de entrada contienen malware

El 99% de las amenazas por correo electrónico que llegaron a las bandejas de entrada de usuarios corporativos en 2024 fueron ataques de ingeniería social basados en respuestas o contenían enlaces de phishing. Solo el 1% de los correos electrónicos maliciosos que llegaron a las bandejas de entrada de los usuarios contenían malware. Esto demuestra que, si bien las defensas comunes de correo electrónico previas a la entrega son eficaces para detener el malware, son mucho menos capaces de bloquear amenazas de alto riesgo como la vulneración del correo electrónico empresarial y el phishing de credenciales.

Nueve de cada diez correos electrónicos son spam

Ahora, más que nunca, los usuarios pueden ser víctimas de campañas de phishing creadas por IA con una precisión milimétrica, sutiles mensajes BEC que se parecen mucho al remitente y tácticas muy convincentes de proveedores de confianza con sitios web de apariencia legítima y dominios limpios. Nueve de cada diez correos electrónicos se clasificaron como spam, es decir, correos electrónicos no solicitados, no deseados o enviados con intenciones maliciosas.

Del total de correos electrónicos spam nunca antes vistos, el 37% pertenecía a la categoría de spam comercial, el 32% a la de estafa y el 21% a la de phishing.

Fuente: HelpNetSecurity

Fuentes:

http://blog.segu-info.com.ar/2026/01/lo-que-los-equipos-de-seguridad-pasan.html

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.