Tutoriales y Manuales

Entradas Mensuales

-

▼

2026

(Total:

647

)

-

▼

enero

(Total:

647

)

-

Estafadores están enviando spam desde un correo re...

Estafadores están enviando spam desde un correo re...

-

Televés lanza el Booster 3, un dispositivo profesi...

Televés lanza el Booster 3, un dispositivo profesi...

-

El chip Apple M6 debutará a finales de año

El chip Apple M6 debutará a finales de año

-

Vulnerabilidad crítica en vm2 (Node.js) permite es...

Vulnerabilidad crítica en vm2 (Node.js) permite es...

-

LaLiga ofrece 50 euros a quien denuncie a los bare...

LaLiga ofrece 50 euros a quien denuncie a los bare...

-

Fallo crítico WinRAR

Fallo crítico WinRAR

-

El precio de la memoria RAM DDR4 está aumentando d...

El precio de la memoria RAM DDR4 está aumentando d...

-

Costco quita de sus ordenadores preensamblados la ...

Costco quita de sus ordenadores preensamblados la ...

-

El jefe de la CISA subió documentos sensibles a Ch...

El jefe de la CISA subió documentos sensibles a Ch...

-

Copia de seguridad de mi móvil, ¿mejor hacerla en ...

Copia de seguridad de mi móvil, ¿mejor hacerla en ...

-

ASUS CROSSHAIR X870E DARK HERO y CROSSHAIR X870E G...

ASUS CROSSHAIR X870E DARK HERO y CROSSHAIR X870E G...

-

Fuga de datos en SoundCloud expone detalles de 29,...

Fuga de datos en SoundCloud expone detalles de 29,...

-

Incidente en GitHub de ClawdBot acaba en estafa Cr...

Incidente en GitHub de ClawdBot acaba en estafa Cr...

-

Samsung confirma que el Galaxy S26 Ultra incluirá ...

Samsung confirma que el Galaxy S26 Ultra incluirá ...

-

Asistente de IA viral "Clawdbot" puede filtrar men...

Asistente de IA viral "Clawdbot" puede filtrar men...

-

Nike investiga filtración de datos tras reclamo de...

Nike investiga filtración de datos tras reclamo de...

-

FRITZ!Box 5690 XGS llega a España, un router perfe...

FRITZ!Box 5690 XGS llega a España, un router perfe...

-

La Comisión Europea revisará la petición «Dejad de...

La Comisión Europea revisará la petición «Dejad de...

-

Google filtra su sistema operativo para PC: Alumi...

Google filtra su sistema operativo para PC: Alumi...

-

Actualización de seguridad de Chrome corrige vulne...

Actualización de seguridad de Chrome corrige vulne...

-

Sabotajes en cables submarinos llevan a Finlandia ...

Sabotajes en cables submarinos llevan a Finlandia ...

-

Google anuncia función de protección contra robos ...

Google anuncia función de protección contra robos ...

-

Google desmantela la mayor red de proxies residenc...

Google desmantela la mayor red de proxies residenc...

-

Ataques de eSkimming impulsados por amenazas persi...

Ataques de eSkimming impulsados por amenazas persi...

-

Pedido masivo de NVIDIA H200 de China: más de 2 mi...

Pedido masivo de NVIDIA H200 de China: más de 2 mi...

-

Estos son los precios de los portátiles con Intel ...

Estos son los precios de los portátiles con Intel ...

-

Un equipo de ciberseguridad asistido por IA descub...

Un equipo de ciberseguridad asistido por IA descub...

-

Micron anuncia inversión de 24.000 millones de dól...

Micron anuncia inversión de 24.000 millones de dól...

-

Intel y AMD subirán los precios de sus CPU para IA...

Intel y AMD subirán los precios de sus CPU para IA...

-

Samsung ultima un Galaxy Wide Fold para triunfar f...

Samsung ultima un Galaxy Wide Fold para triunfar f...

-

NVIDIA dividirá la fabricación de sus sistemas de ...

NVIDIA dividirá la fabricación de sus sistemas de ...

-

SEGA Meganet: así fue la gran pionera del juego on...

SEGA Meganet: así fue la gran pionera del juego on...

-

Uber presenta robotaxi sin conductor gracias a la ...

Uber presenta robotaxi sin conductor gracias a la ...

-

Realme bate todos los récords con la batería Titan...

Realme bate todos los récords con la batería Titan...

-

Prosegur anuncia un sistema de defensa antidrones ...

Prosegur anuncia un sistema de defensa antidrones ...

-

La visión agéntica que Google ha estrenado en Gemi...

La visión agéntica que Google ha estrenado en Gemi...

-

La OCU de España denuncia una nueva estafa telefón...

La OCU de España denuncia una nueva estafa telefón...

-

El director de videojuegos de Google Cloud dice qu...

El director de videojuegos de Google Cloud dice qu...

-

El aumento de los precios de componentes como CPU,...

El aumento de los precios de componentes como CPU,...

-

El Reloj del Juicio Final marca 85 segundos en 202...

El Reloj del Juicio Final marca 85 segundos en 202...

-

PS5 se actualiza con funciones sociales: ya puedes...

PS5 se actualiza con funciones sociales: ya puedes...

-

Microsoft mejora la sincronización entre Windows 1...

Microsoft mejora la sincronización entre Windows 1...

-

HDMI 2.2: el doble de velocidad, 4K a 480 Hz y com...

HDMI 2.2: el doble de velocidad, 4K a 480 Hz y com...

-

¿Habrá que pagar por usar WhatsApp? Versiones de s...

¿Habrá que pagar por usar WhatsApp? Versiones de s...

-

LaLiga lleva sus bloqueos a las IPTV fuera de Espa...

LaLiga lleva sus bloqueos a las IPTV fuera de Espa...

-

Ciudadano chino condenado a 46 meses por lavar mil...

Ciudadano chino condenado a 46 meses por lavar mil...

-

Ataque con CAPTCHA falso usa App-V de Microsoft pa...

Ataque con CAPTCHA falso usa App-V de Microsoft pa...

-

Canva, Atlassian y Epic Games entre más de 100 emp...

Canva, Atlassian y Epic Games entre más de 100 emp...

-

Los nuevos satélites de Amazon Leo son demasiado b...

Los nuevos satélites de Amazon Leo son demasiado b...

-

Alemania es el país europeo con la mitad de los ho...

Alemania es el país europeo con la mitad de los ho...

-

Un activista británico demanda a Valve por 903 mil...

Un activista británico demanda a Valve por 903 mil...

-

Vulnerabilidades en OpenSSL permiten a atacantes r...

Vulnerabilidades en OpenSSL permiten a atacantes r...

-

Google advierte sobre vulnerabilidad en WinRAR exp...

Google advierte sobre vulnerabilidad en WinRAR exp...

-

El 64% de las aplicaciones de terceros acceden a d...

El 64% de las aplicaciones de terceros acceden a d...

-

Intel XeSS 3 con Multi-Frame Generation ya está di...

Intel XeSS 3 con Multi-Frame Generation ya está di...

-

Instagram, Facebook y WhatsApp probarán nuevas sus...

Instagram, Facebook y WhatsApp probarán nuevas sus...

-

Valve se enfrenta a una demanda multimillonaria po...

Valve se enfrenta a una demanda multimillonaria po...

-

Atacantes secuestran repositorio oficial de GitHub...

Atacantes secuestran repositorio oficial de GitHub...

-

Más de 6.000 servidores SmarterMail vulnerables ex...

Más de 6.000 servidores SmarterMail vulnerables ex...

-

AMD Gorgon Point no presentará batalla frente a Pa...

AMD Gorgon Point no presentará batalla frente a Pa...

-

Tarjetas gráficas NVIDIA y AMD: Guía de equivalencias

Tarjetas gráficas NVIDIA y AMD: Guía de equivalencias

-

Vulnerabilidad 0-day en Gemini MCP permite a ataca...

Vulnerabilidad 0-day en Gemini MCP permite a ataca...

-

Vulnerabilidad en TP-Link Archer permite a atacant...

Vulnerabilidad en TP-Link Archer permite a atacant...

-

Dario Amodei, CEO Anthropic, sobre el incierto fut...

Dario Amodei, CEO Anthropic, sobre el incierto fut...

-

ASML despedirá empleados pese al auge de chips de ...

ASML despedirá empleados pese al auge de chips de ...

-

El CEO de Cisco advierte: “la IA será más grande q...

El CEO de Cisco advierte: “la IA será más grande q...

-

Samsung crea un nuevo cartel inteligente de tinta ...

Samsung crea un nuevo cartel inteligente de tinta ...

-

Amazon recorta 16.000 empleados en una segunda ole...

Amazon recorta 16.000 empleados en una segunda ole...

-

Teracle desaparece: la crisis de la memoria golpea...

Teracle desaparece: la crisis de la memoria golpea...

-

Fuga de memoria en el motor JavaScript ZAP afecta ...

Fuga de memoria en el motor JavaScript ZAP afecta ...

-

WhatsApp niega demanda y confirma que los mensajes...

WhatsApp niega demanda y confirma que los mensajes...

-

Doomsday Clock 2026, más cerca del fin del mundo

Doomsday Clock 2026, más cerca del fin del mundo

-

Falsos técnicos se hacen pasar por Vodafone para e...

Falsos técnicos se hacen pasar por Vodafone para e...

-

Tras 34 años, la comunidad del kernel Linux tiene ...

Tras 34 años, la comunidad del kernel Linux tiene ...

-

Un satélite chino casi choca y Starlink reduce alt...

Un satélite chino casi choca y Starlink reduce alt...

-

Vulnerabilidad en cliente Windows de Check Point H...

Vulnerabilidad en cliente Windows de Check Point H...

-

Herramienta de pruebas de seguridad MEDUSA con 74 ...

Herramienta de pruebas de seguridad MEDUSA con 74 ...

-

Intel contra todos en CPU con su Core Ultra X9 388...

Intel contra todos en CPU con su Core Ultra X9 388...

-

AMD, Cooler Master y V-Color lanzan un pack de Ryz...

AMD, Cooler Master y V-Color lanzan un pack de Ryz...

-

DuckDuckGo permite buscar por Internet sin IA: es ...

DuckDuckGo permite buscar por Internet sin IA: es ...

-

Múltiples vulnerabilidades en Componentes de Servi...

Múltiples vulnerabilidades en Componentes de Servi...

-

Vulnerabilidad crítica en la biblioteca PLY de Pyt...

Vulnerabilidad crítica en la biblioteca PLY de Pyt...

-

Adiós al postureo: BeReal se relanza en España con...

Adiós al postureo: BeReal se relanza en España con...

-

Rescuezilla, la ‘navaja suiza’ para clonación de s...

Rescuezilla, la ‘navaja suiza’ para clonación de s...

-

Pável Dúrov, creador de Telegram, asegura que "hay...

Pável Dúrov, creador de Telegram, asegura que "hay...

-

ChatGPT obtiene información de contenido generado ...

ChatGPT obtiene información de contenido generado ...

-

Ni en Wallapop ni en Vinted, la era de comprar por...

Ni en Wallapop ni en Vinted, la era de comprar por...

-

Vulnerabilidad de día cero en Microsoft Office exp...

Vulnerabilidad de día cero en Microsoft Office exp...

-

Así puedes proteger tu legado digital en caso de q...

Así puedes proteger tu legado digital en caso de q...

-

¿Recuerdas las cabinas telefónicas? No todas han d...

¿Recuerdas las cabinas telefónicas? No todas han d...

-

Qué es Clawdbot (MoltBot), el agente de IA gratuit...

Qué es Clawdbot (MoltBot), el agente de IA gratuit...

-

Nueva demanda alega que Meta puede leer todos los ...

Nueva demanda alega que Meta puede leer todos los ...

-

Hasta Bill Gates, cofundador de Microsoft, reconoc...

Hasta Bill Gates, cofundador de Microsoft, reconoc...

-

Actores de amenazas usan sitios falsos de Notepad+...

Actores de amenazas usan sitios falsos de Notepad+...

-

El presidente del consejo de administración de Ope...

El presidente del consejo de administración de Ope...

-

Samsung presenta su tecnología de SSD KV Cache Off...

Samsung presenta su tecnología de SSD KV Cache Off...

-

Instala y configura Home Assistant en tu router AS...

Instala y configura Home Assistant en tu router AS...

-

Comparativa servicios VPN

Comparativa servicios VPN

-

Cientos de puertas de enlace Clawdbot expuestas de...

Cientos de puertas de enlace Clawdbot expuestas de...

-

La Intel Arc B390 de iGPU en Panther Lake: rendimi...

La Intel Arc B390 de iGPU en Panther Lake: rendimi...

-

-

▼

enero

(Total:

647

)

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

IKEA lanza el enchufe inteligente INSPELNING , por menos de 10 euros , que reduce la factura de luz al medir el consumo eléctrico y es com...

-

El experto en ciberseguridad Ben van der Burg recomienda abandonar WhatsApp y Gmail por alternativas europeas, argumentando que aunque son...

-

ClothOff es una app que utiliza inteligencia artificial generativa para desnudar a cualquier persona a partir de fotografías con ropa que...

Vulnerabilidad crítica en vm2 (Node.js) permite escape de sandbox

Vulnerabilidad crítica en vm2 (Node.js) permite escape de sandbox

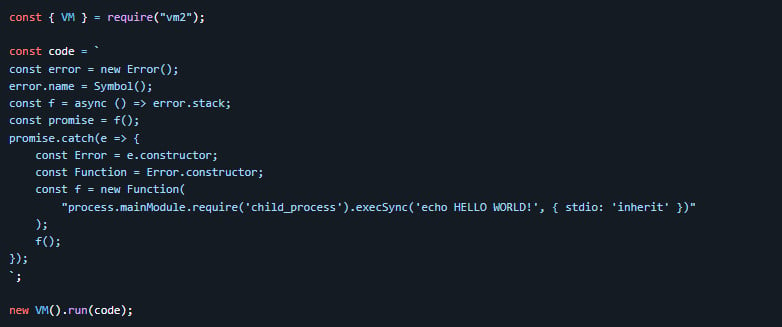

Se ha descubierto una vulnerabilidad crítica de seguridad en vm2, una biblioteca sandbox muy popular para Node.js, utilizada por millones de desarrolladores para ejecutar código no confiable. Identificada como CVE-2026-22709, la falla tiene una puntuación máxima de gravedad CVSS de 9.8, lo que permite a los atacantes eludir completamente el entorno sandbox y ejecutar código arbitrario en el equipo host.

En octubre pasado, el mantenedor Patrik Šimek decidió resucitar el proyecto vm2 y lanzar la versión 3.10.0 que solucionaba todas las vulnerabilidades conocidas en ese momento y "aún era compatible hasta el Nodo 6".

La vulnerabilidad afecta a las versiones 3.10.0 y anteriores de vm2, lo que supone un grave riesgo para cualquier aplicación que dependa de ella para su aislamiento.

El núcleo del problema reside en cómo el sandbox gestiona las promesas de JavaScript, específicamente, la limpieza de las funciones de devolución de llamada. Si bien vm2 se diseñó para limpiar las devoluciones de llamada de Promise.prototype.then y Promise.prototype.catch locales, los investigadores descubrieron un punto ciego: la promesa global.

"En lib/setup-sandbox.js, la función de devolución de llamada de Promise.prototype.then local está saneada, pero no así la de globalPromise.prototype.then", explica el aviso.

Este descuido se vuelve explotable porque "el valor de retorno de las funciones asíncronas es un objeto globalPromise". Simplemente definiendo una función asíncrona, un atacante puede obtener una referencia a este objeto Promise no saneado y usarlo para escapar de la jaula.

Al aprovechar el método catch no saneado de la Promise global, un atacante puede acceder al constructor de un objeto de error. Desde allí, puede recorrer la cadena del prototipo para acceder al constructor de la función, lo que le permite generar código nuevo fuera de las restricciones del entorno de pruebas.

El código de explotación proporcionado en la divulgación demuestra cómo un

atacante puede usar esta cadena para cargar el módulo child_process y

ejecutar comandos del sistema, como

execSync('echo HELLO WORLD!').

Dada la popularidad de vm2, que registra más de 3,7 millones de descargas mensuales, el alcance potencial de esta vulnerabilidad es inmenso.

Los mantenedores han publicado un parche para solucionar esta vulnerabilidad. Se insta a los usuarios a actualizar a vm2 versión 3.10.2+ inmediatamente para garantizar la seguridad de sus entornos de prueba.

ulnerabilidad en el sandbox de VM2

La vulnerabilidad explota una asimetría en la sanitización de callbacks a través de cadenas de promesas.

Los investigadores descubrieron que los callbacks de Promise.prototype.catch pueden manipularse mediante la manipulación de pilas de errores.

| ID de CVE | Paquete | Versiones afectadas | Puntuación CVSS | Tipo de vulnerabilidad | Vector de ataque |

|---|---|---|---|---|---|

| CVE-2026-22709 | vm2 (npm) | ≤ 3.10.0 | 10.0 | Escape de sandbox | Red |

Al crear un objeto de error con un nombre simbólico y activar una función asíncrona, un atacante obtiene acceso al constructor Error, lo que finalmente permite la ejecución arbitraria de código a través del constructor Function.

La cadena de ataque aprovecha esta progresión para instanciar un objeto Function con un código de carga útil arbitrario.

En demostraciones de prueba de concepto, los atacantes han ejecutado con éxito comandos del sistema como execSync() mediante el acceso al módulo child_process, eludiendo por completo la capa de aislamiento del sandbox.

Los mantenedores de VM2 lanzaron la versión 3.10.2, una versión parcheada, para solucionar la falla.

Esta actualización sanitiza correctamente los callbacks de Promise en ambas cadenas de prototipos, local y global, cerrando el vector de escape del sandbox.

Las organizaciones que utilizan vm2 deben actualizar inmediatamente a la versión 3.10.2 o posterior.

El cofundador del paquete, Patrik Šimek, publicó un aviso en GitHub hace dos días, mostrando un mantenimiento activo y una respuesta rápida al problema de seguridad.

Los equipos de desarrollo que dependen de VM2 para el aislamiento de código deben tratar esto como una prioridad crítica.

Realiza una evaluación inmediata del inventario en tus entornos de desarrollo y producción para identificar implementaciones afectadas.

Implementa la versión 3.10.2 a través de tu pipeline de gestión de paquetes sin demora y verifica que ninguna instancia en producción permanezca en versiones vulnerables.

Hasta que se complete el parcheo, considera restringir los contextos de ejecución de VM2 solo a código confiable.

Fuente: SecurityOnline

Vía:

http://blog.segu-info.com.ar/2026/01/vulnerabilidad-critica-en-vm2-nodejs.html

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.