Tutoriales y Manuales

Entradas Mensuales

-

▼

2025

(Total:

2103

)

-

▼

diciembre

(Total:

441

)

-

OneXSugar Wallet, la primera consola con pantalla ...

OneXSugar Wallet, la primera consola con pantalla ...

-

Masivo robo de datos de pago de clientes de página...

Masivo robo de datos de pago de clientes de página...

-

Vulnerabilidad crítica en SmarterMail

Vulnerabilidad crítica en SmarterMail

-

Herramienta 'Asesino de Antivirus' VOID Killer eli...

Herramienta 'Asesino de Antivirus' VOID Killer eli...

-

Agencia Espacial Europea confirma ataque a servido...

Agencia Espacial Europea confirma ataque a servido...

-

Un radiador victoriano de 50 Kg como PC y sistema ...

Un radiador victoriano de 50 Kg como PC y sistema ...

-

Aprovechan función de Copilot para acceso oculto

Aprovechan función de Copilot para acceso oculto

-

Nvidia compra IP de Groq por $20 mil millones y af...

Nvidia compra IP de Groq por $20 mil millones y af...

-

4 TB de memoria RAM DDR5 ECC UDIMM para servidores...

4 TB de memoria RAM DDR5 ECC UDIMM para servidores...

-

Símbolos de los puertos USB

Símbolos de los puertos USB

-

Cinta Unix v4 restaurada permite usar sistema oper...

Cinta Unix v4 restaurada permite usar sistema oper...

-

Reivindican ataque a base de datos de WIRED con 2....

Reivindican ataque a base de datos de WIRED con 2....

-

Por qué UEFI es tan importante en cualquier ordenador

Por qué UEFI es tan importante en cualquier ordenador

-

La cinta magnética vuelve con capacidad de hasta 4...

La cinta magnética vuelve con capacidad de hasta 4...

-

Se hacen pasar por la nube de Google

Se hacen pasar por la nube de Google

-

Ingeniero de Samsung acusado de filtrar datos a China

Ingeniero de Samsung acusado de filtrar datos a China

-

ESPectre: Wi-Fi doméstica como sensor de movimiento

ESPectre: Wi-Fi doméstica como sensor de movimiento

-

La universidad online de Google: Google Skills

La universidad online de Google: Google Skills

-

TurboDiffusion genera vídeos en local 200 veces má...

TurboDiffusion genera vídeos en local 200 veces má...

-

Cyberpunk 2077: Experiencia VHS impresionante con ...

Cyberpunk 2077: Experiencia VHS impresionante con ...

-

Robots autónomos minúsculos cuestan un céntimo.

Robots autónomos minúsculos cuestan un céntimo.

-

ChatGPT priorizaría el contenido patrocinado

ChatGPT priorizaría el contenido patrocinado

-

Vulnerabilidad MongoBleed: hackeo a servidores de ...

Vulnerabilidad MongoBleed: hackeo a servidores de ...

-

Más de 87.000 instancias de MongoDB vulnerables a ...

Más de 87.000 instancias de MongoDB vulnerables a ...

-

Los Galaxy S26 y S26+ tendrán una GPU AMD Radeon R...

Los Galaxy S26 y S26+ tendrán una GPU AMD Radeon R...

-

Cuánta memoria RAM han tenido las consolas

Cuánta memoria RAM han tenido las consolas

-

ChatGPT priorizaría contenido patrocinado

ChatGPT priorizaría contenido patrocinado

-

El AMD Ryzen 9 9950X3D2 se filtra mostrando su ren...

El AMD Ryzen 9 9950X3D2 se filtra mostrando su ren...

-

¿Realmente podrías quitar la fibra óptica y conect...

¿Realmente podrías quitar la fibra óptica y conect...

-

Microsoft ‘refuerza’ el desarrollo de Halo: Campai...

Microsoft ‘refuerza’ el desarrollo de Halo: Campai...

-

Las PyMEs son el sector más atacado por los ciberd...

Las PyMEs son el sector más atacado por los ciberd...

-

¿Va mal tu Wi-Fi o es problema de tu móvil o PC?

¿Va mal tu Wi-Fi o es problema de tu móvil o PC?

-

Amiga con soporte NVMe y Ethernet

Amiga con soporte NVMe y Ethernet

-

Mongobleed: Herramienta de exploit para vulnerabil...

Mongobleed: Herramienta de exploit para vulnerabil...

-

El creador de JavaScript carga contra Windows 11 p...

El creador de JavaScript carga contra Windows 11 p...

-

Tarjeta prepago NFC con forma de disquete

Tarjeta prepago NFC con forma de disquete

-

Los drones chinos ya tienen capacidad de atacar te...

Los drones chinos ya tienen capacidad de atacar te...

-

Vulnerabilidades de TeamViewer DEX permiten ataque...

Vulnerabilidades de TeamViewer DEX permiten ataque...

-

EE.UU. quiere usar los reactores nucleares de barc...

EE.UU. quiere usar los reactores nucleares de barc...

-

Trust Wallet: extensión de Chrome hackeada - Usuar...

Trust Wallet: extensión de Chrome hackeada - Usuar...

-

Fabricantes de tarjetas gráficas responden sobre l...

Fabricantes de tarjetas gráficas responden sobre l...

-

Los adaptadores SO-DIMM a DIMM se consolidan como ...

Los adaptadores SO-DIMM a DIMM se consolidan como ...

-

Algunos fabricantes de PC están pidiendo a los cli...

Algunos fabricantes de PC están pidiendo a los cli...

-

Windows Harden System Security es una herramienta ...

Windows Harden System Security es una herramienta ...

-

Un profesor utiliza Game Boy viejas para sus clase...

Un profesor utiliza Game Boy viejas para sus clase...

-

Miles de usuarios piden a Microsoft que vuelva Win...

Miles de usuarios piden a Microsoft que vuelva Win...

-

El Galaxy Z TriFold se rompe en una prueba de resi...

El Galaxy Z TriFold se rompe en una prueba de resi...

-

Musk: xAI superará la capacidad de IA de todos en ...

Musk: xAI superará la capacidad de IA de todos en ...

-

Zen 6, la nueva arquitectura de AMD

Zen 6, la nueva arquitectura de AMD

-

Intel Granite Rapids-WS: el Xeon 654 de 18 Cores s...

Intel Granite Rapids-WS: el Xeon 654 de 18 Cores s...

-

Moore Threads anuncia sus GPUs Lushan y Huashan: H...

Moore Threads anuncia sus GPUs Lushan y Huashan: H...

-

¿Qué es mejor?, utilizar cable de 16 pines o un ad...

¿Qué es mejor?, utilizar cable de 16 pines o un ad...

-

NVIDIA firma un acuerdo histórico de 20.000 millon...

NVIDIA firma un acuerdo histórico de 20.000 millon...

-

Adaptadores SODIMM a DIMM: un salvavidas ante la s...

Adaptadores SODIMM a DIMM: un salvavidas ante la s...

-

Fortinet advierte sobre la explotación de una vuln...

Fortinet advierte sobre la explotación de una vuln...

-

AtlasOS vs ReviOS - Windows optimizado para jugar

AtlasOS vs ReviOS - Windows optimizado para jugar

-

Amazon entrega por error 20 SSD PCIe 5.0 por valor...

Amazon entrega por error 20 SSD PCIe 5.0 por valor...

-

OpenMediaVault 8: sistema operativo para NAS

OpenMediaVault 8: sistema operativo para NAS

-

Vulnerabilidad crítica en Langchain expone secreto...

Vulnerabilidad crítica en Langchain expone secreto...

-

Distro Hacking Ético: Parrot 7.0: Novedades en pru...

Distro Hacking Ético: Parrot 7.0: Novedades en pru...

-

Aficionados rusos planean fabricar su propia RAM DDR5

Aficionados rusos planean fabricar su propia RAM DDR5

-

Google te permitirá cambiar pronto la dirección de...

Google te permitirá cambiar pronto la dirección de...

-

AMD sigue liderando en ventas de CPU

AMD sigue liderando en ventas de CPU

-

Nvidia firma un acuerdo de licencia con Groq, una ...

Nvidia firma un acuerdo de licencia con Groq, una ...

-

¿Qué procesador necesito?: Según la tarjeta gráfica

¿Qué procesador necesito?: Según la tarjeta gráfica

-

Vulnerabilidad crítica de Net-SNMP

Vulnerabilidad crítica de Net-SNMP

-

Eexplotan vulnerabilidad FortiGate para evadir 2FA...

Eexplotan vulnerabilidad FortiGate para evadir 2FA...

-

Microsoft presenta BitLocker acelerado por hardwar...

Microsoft presenta BitLocker acelerado por hardwar...

-

Intel enseña su futuro multichip: retícula con esc...

Intel enseña su futuro multichip: retícula con esc...

-

Un año de exploits zero clic

Un año de exploits zero clic

-

Microsoft mejora la seguridad en Teams

Microsoft mejora la seguridad en Teams

-

Filtración de datos de la Universidad de Phoenix –...

Filtración de datos de la Universidad de Phoenix –...

-

Llega la multitarea a Gemini: el chatbot ahora te ...

Llega la multitarea a Gemini: el chatbot ahora te ...

-

Análisis completo: AMD Threadripper 9980X Vs Threa...

Análisis completo: AMD Threadripper 9980X Vs Threa...

-

Programador usa tablet ePaper como pantalla secund...

Programador usa tablet ePaper como pantalla secund...

-

Pool de minería de Bitcoin más antiguo celebra 15 ...

Pool de minería de Bitcoin más antiguo celebra 15 ...

-

Explotación de vulnerabilidad en HPE OneView permi...

Explotación de vulnerabilidad en HPE OneView permi...

-

FLOPPINUX 💾: Linux es capaz de arrancar en un di...

FLOPPINUX 💾: Linux es capaz de arrancar en un di...

-

¿Qué es 'brushing' y en qué consiste la estafa del...

¿Qué es 'brushing' y en qué consiste la estafa del...

-

Vulnerabilidad crítica de MongoDB

Vulnerabilidad crítica de MongoDB

-

Google actualiza sus cámaras de seguridad

Google actualiza sus cámaras de seguridad

-

La nueva IA de Alibaba: clona voces con solo tres ...

La nueva IA de Alibaba: clona voces con solo tres ...

-

PuTTY, el caballo de Troya perfecto

PuTTY, el caballo de Troya perfecto

-

Por qué no debes usar tarjetas MicroSD para guarda...

Por qué no debes usar tarjetas MicroSD para guarda...

-

Intel XMP 3.0 Refresh: nuevas memorias, velocidade...

Intel XMP 3.0 Refresh: nuevas memorias, velocidade...

-

Más de 56.000 usuarios descargaron una librería de...

Más de 56.000 usuarios descargaron una librería de...

-

Rusia puede desconectar a todo el país del Interne...

Rusia puede desconectar a todo el país del Interne...

-

Un misil de 30 centímetros y 500 gramos de peso: e...

Un misil de 30 centímetros y 500 gramos de peso: e...

-

Corte de energía deja a algunos relojes atómicos d...

Corte de energía deja a algunos relojes atómicos d...

-

La RTX 5090D, la futura tarjeta gráfica de NVIDIA,...

La RTX 5090D, la futura tarjeta gráfica de NVIDIA,...

-

Ransomware HardBit 4.0 ataca RDP y SMB para persis...

Ransomware HardBit 4.0 ataca RDP y SMB para persis...

-

Intel supera a TSMC en EE. UU.

Intel supera a TSMC en EE. UU.

-

Interpol detiene a 574 por ciberdelitos en África

Interpol detiene a 574 por ciberdelitos en África

-

Descubren por qué los errores “persisten” en los o...

Descubren por qué los errores “persisten” en los o...

-

Mejorar la seguridad de Windows activando SmartScr...

Mejorar la seguridad de Windows activando SmartScr...

-

EE. UU. prohíbe drones extranjeros de DJI y otros

EE. UU. prohíbe drones extranjeros de DJI y otros

-

Exempleados de Samsung arrestados por espionaje in...

Exempleados de Samsung arrestados por espionaje in...

-

AMD Zen 6 tendrá nueva jerarquía de caché: 2 CCD p...

AMD Zen 6 tendrá nueva jerarquía de caché: 2 CCD p...

-

La cara oculta de las SSD baratos sin DRAM

La cara oculta de las SSD baratos sin DRAM

-

Nuevo malware MacSync roba datos a usuarios de mac...

Nuevo malware MacSync roba datos a usuarios de mac...

-

- ► septiembre (Total: 148 )

-

▼

diciembre

(Total:

441

)

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

El Kode Dot es un dispositivo portátil que asusta a expertos en ciberseguridad por su capacidad para controlar casi cualquier sistema , f...

-

Un proyecto permite actualizar Windows 7 hasta enero de 2026 , añadiendo soporte para SSDs NVMe y USB 3.x , mejorando su seguridad y compati...

-

Un nuevo timo a través de Wallapop en el que los ciberdelincuentes se hacen con los datos de la cuenta corriente de sus víctimas, por lo ...

Ransomware Crypto24 se propaga en América Latina

Ransomware Crypto24 se propaga en América Latina

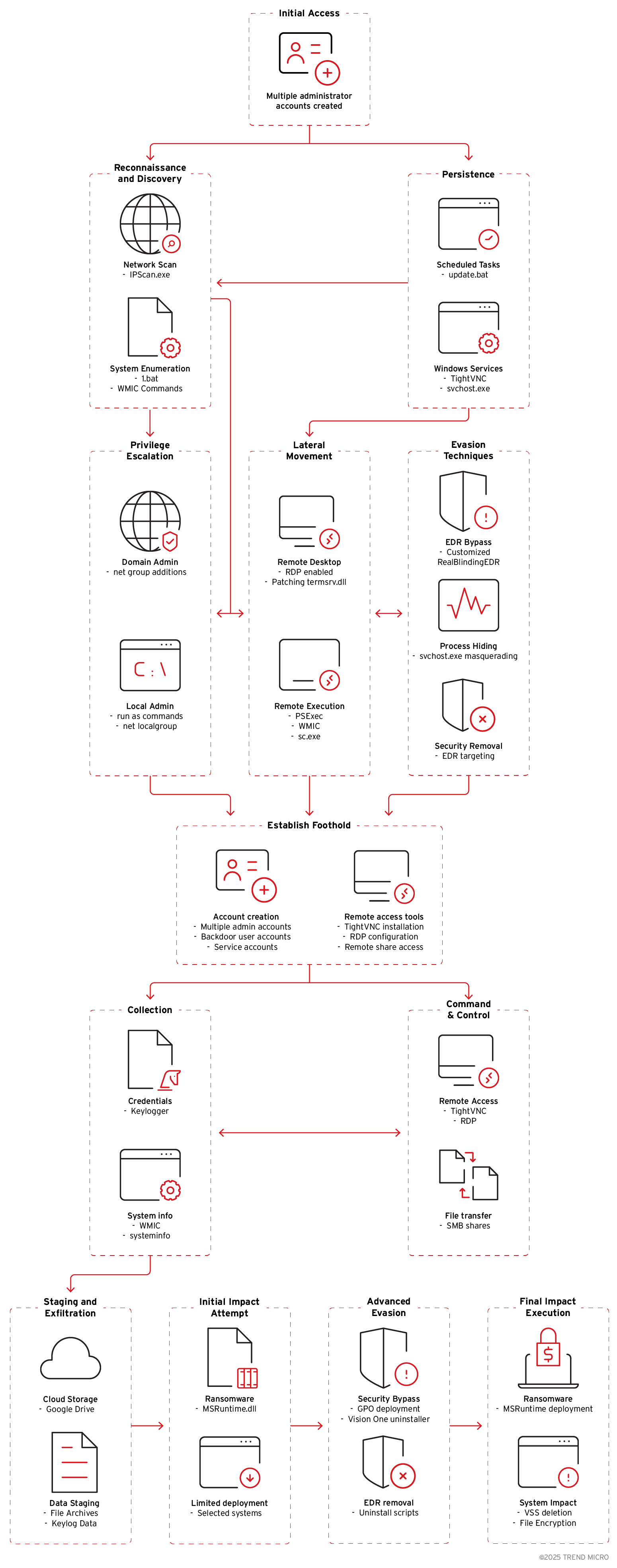

El ransomware Crypto24 está atacando a organizaciones en América Latina, Asia, Europa y EE.UU., especialmente en sectores como servicios financieros, manufactura y tecnología, utilizando herramientas legítimas y malware personalizado para evadir la detección de EDR. Emplea una estrategia de doble extorsión (cifrado de datos y amenaza de exposición) y se mantiene persistente mediante la creación de cuentas privilegiadas y tareas programadas. Utiliza herramientas como PSExec, AnyDesk y una versión personalizada de RealBlindingEDR para el movimiento lateral y la evasión de defensas, con una notable capacidad para integrarse en operaciones normales de TI y atacar durante las horas de menor actividad. Se recomienda auditar cuentas privilegiadas, limitar el uso de RDP, mantener actualizado el EDR y realizar copias de seguridad periódicas.

Los operadores del ransomware Crypto24 están llevando a cabo ataques coordinados de varias etapas utilizando herramientas legítimas y malware personalizado para obtener acceso, moverse lateralmente y evadir la detección. Crypto24 ha estado atacando organizaciones en Asia, Europa y EE.UU. y América Latina, con especial atención a sectores como servicios financieros, manufactura, entretenimiento y tecnología.

La primera actividad del grupo de amenazas se informó en los foros de BleepingComputer en septiembre de 2024, aunque ya había reportes anteriores de julio, aunque nunca alcanzó niveles notables de notoriedad.

El análisis de TrendMicro revela que el actor de amenazas opera con un alto nivel de coordinación, lanzando ataques con frecuencia durante las horas de menor actividad para evadir la detección y maximizar el impacto. Crypto24 ha estado atacando a entidades de alto perfil dentro de grandes corporaciones y organizaciones de nivel empresarial. La escala y la sofisticación de los ataques recientes indican un enfoque deliberado en organizaciones con importantes activos operativos y financieros.

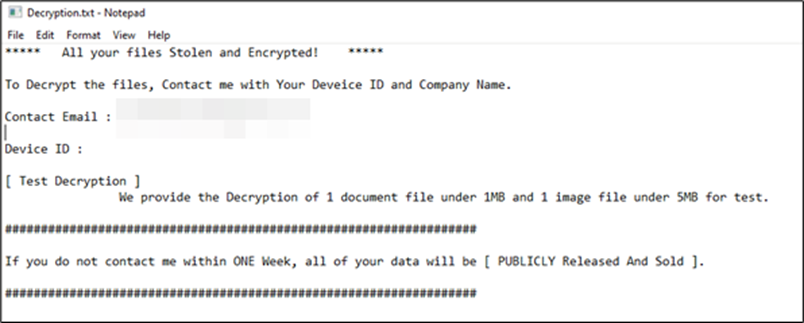

El ransomware implementa medidas antiforenses integrales, incluidas rutinas de autoeliminación y, durante el cifrado los archivos se renombran agregando la extensión .crypto24 a sus nombres originales y despliega una nota de rescate llamada Decryption.txt que implementa una estrategia de doble extorsión: combina el cifrado de datos con amenazas de exposición de datos públicos para maximizar la presión para el pago del rescate.:

Persistencia

La persistencia se mantiene mediante la creación de cuentas privilegiadas y tareas programadas que integran actividades maliciosas con las operaciones normales. Los atacantes utilizan métodos avanzados de evasión, incluyendo herramientas personalizadas de evasión de EDR y manipulación selectiva de soluciones de seguridad.

El actor de amenazas mantiene la persistencia en los sistemas comprometidos mediante tareas programadas y servicios de Windows, aprovechando eficazmente procesos legítimos como svchost.exe para integrarse en las operaciones normales del sistema y evadir la detección.

El movimiento lateral se realiza a través de comparticiones SMB, mientras que la exfiltración de datos se lleva a cabo mediante una herramienta propia que utiliza la API WinINET para transferir la información a Google Drive. Antes de iniciar el cifrado, eliminan las Shadow Copies de volumen para impedir la recuperación de los sistemas.

Este grupo de ransomware emplea un conjunto de herramientas diverso y sofisticado. Su arsenal incluye PSExec para el movimiento lateral, AnyDesk para el acceso remoto persistente, keyloggers para la recolección de credenciales, diversos malware de puerta trasera y Google Drive para la exfiltración sigilosa de datos.

Los actores de amenazas también emplean técnicas avanzadas de evasión, como la implementación de una versión personalizada de RealBlindingEDR y el uso indebido de gpscript.exe, una utilidad legítima de directiva de grupo, para ejecutar remotamente el desinstalador de herramientas antivirus desde un recurso compartido de red.

Tácticas y técnicas de MITRE ATT&CK utilizadas

| Tactic | Technique | ID |

|---|---|---|

| Initial Access | Phishing with Office macros or PDFs, Remote portal abuse | T1566.001, T1133 |

| Execution | Custom batch services (WinMainSvc, MSRuntime), scheduled tasks | — |

| Persistence | Account creation, Windows services | — |

| Defense Evasion | Custom EDR evasion tool (RealBlindingEDR), uninstaller use | — |

| Credential Access | Keylogging via WinMainSvc.dll | — |

| Discovery & Exfiltration | Custom reconnaissance utilities, exfiltration via Google Drive | T1041 |

| Impact | Encryption with .crypto24, Shadow Copy Deletion | T1486 |

En los casos observados, los atacantes solo pudieron usar esta herramienta tras obtener privilegios elevados (de administrador) mediante la vulneración previa de los sistemas afectados. La herramienta requiere permisos administrativos para ejecutarse y no puede utilizarse indebidamente como vector de infección inicial.

Lo observado representa un ejemplo clásico de tácticas de "Living-off-the-Land", donde los actores de amenazas utilizan herramientas administrativas legítimas para impulsar sus ataques en escenarios posteriores a una vulneración. En este caso, utilizaron nuestra propia herramienta de mantenimiento para desactivar la protección de endpoints antes de pasar a otros dispositivos. Sin embargo, los sistemas con controles de seguridad correctamente configurados y una gestión de acceso robusta, de acuerdo con el principio del mínimo privilegio, permanecen protegidos contra estos ataques.

Cuentas locales válidas

Como parte de su rutina de ataque, el atacante reactivó las cuentas administrativas predeterminadas y creó múltiples cuentas de usuario nuevas, a menudo con nombres comunes o genéricos para evitar llamar la atención. Estas cuentas se añadieron a grupos privilegiados, como Administradores, para preservar el acceso elevado persistente.

Mediante comandos estándar de Windows net.exe, el atacante creó y modificó cuentas, restableció contraseñas y reactivó perfiles previamente desactivados. Este enfoque proporcionó múltiples puntos de entrada a los sistemas comprometidos, a la vez que dificultó la detección durante las auditorías de seguridad rutinarias.

Descubrimiento de cuentas

Para cada cuenta creada, el atacante utilizó un archivo BAT para recopilar información del sistema, recuperar información sobre las particiones del disco y consultar información sobre el sistema operativo mediante el comando WMIC como parte de sus esfuerzos de reconocimiento.

La información recopilada incluye nombres, tamaños y tipos de particiones de disco para comprender la configuración del almacenamiento; memoria física total y título del sistema para evaluar las capacidades del hardware; cuentas de usuario locales para mapear el acceso existente; y membresías de grupos locales para identificar niveles de privilegio y objetivos de alto valor para el movimiento lateral. Estos datos de reconocimiento permite al actor de la amenaza perfilar el sistema comprometido y planificar las etapas de ataque posteriores.

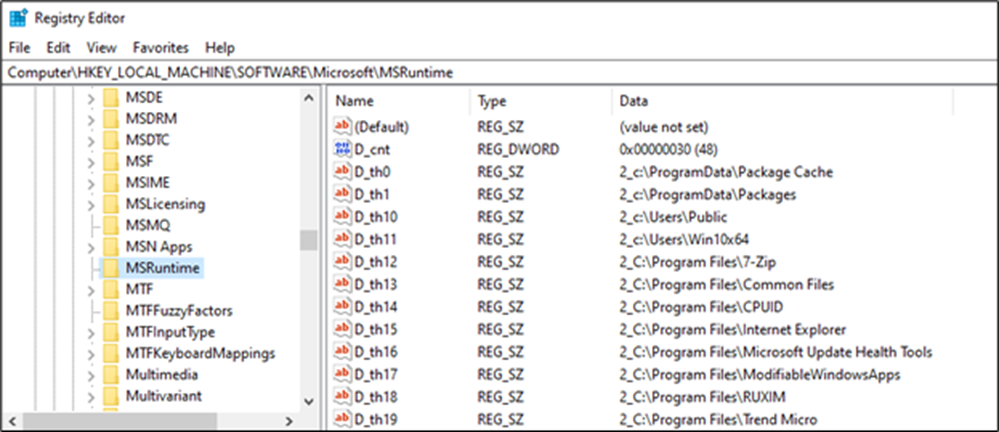

Se crear una clave de registro HKLM\SOFTWARE\Microsoft\MSRuntime para almacenar temporalmente los directorios descubiertos.

Tareas programadas

Los archivos por lotes y scripts ubicados en %ProgramData%\Update\ se ejecutan a intervalos regulares, lo que probablemente facilita la instalación o ejecución de cargas maliciosas de forma oportuna.

Servicios maliciosos

El atacante utiliza sc.exe (control de servicios), una herramienta que permite crear, administrar y controlar servicios de Windows, para establecer nuevos servicios y desplegar un keylogger y el ransomware Crypto24:

Tras descubrir posibles cuentas de usuario, el atacante utiliza otro BAT para crear una cuenta de usuario adicional. Esta cuenta se asigna a los grupos Administradores y Usuarios de Escritorio Remoto, lo que le otorga privilegios elevados y la capacidad de conectarse al sistema de forma remota.

Escalamiento de privilegios

Se utiliza el uso de runas.exe y PSExec para ejecutar procesos con privilegios elevados.

Evasión de defensas

A lo largo del ciclo de vida del ataque, el actor de amenazas creó cuentas administrativas de forma persistente, inició sesiones de protocolo de escritorio remoto (RDP) y utilizó las herramientas mencionadas anteriormente para mantener el acceso.

Los atacantes intensificaron sus actividades mediante la implementación de una herramienta similar a RealBlindingEDR, una utilidad diseñada específicamente para evadir los mecanismos de Detección y Respuesta de Endpoints (EDR). Detectamos los archivos asociados a esta herramienta en varios endpoints:

La herramienta está programada para eliminar productos identificados como pertenecientes a estas empresas:

- Gen Digital

- Kaspersky

- AVG Technologies

- Sophos

- SurfRight

- Trend Micro

- Malwarebytes

- Bitdefender

- Avira

- Symantec

- Broadcom

- Total Security

- Trellix

- Sentinel

- RSUPPORT

- AhnLab

- Cynet

- Panda

- Cylance

- Open Text

- Sangfor Technologies

- Quick Heal

- CoSoSys

- Cisco Systems

- McAfee

- Fortinet

- Comodo Security Solutions

- Acronis

- Citrix

Movimiento lateral: Servicios remotos

Tras la vulneración inicial del sistema y mediante la creación de una nueva cuenta de usuario, el atacante escala mediante PsExec y ejecut comandos específicos para consolidar su presencia y permitir el acceso remoto no autorizado.

Recopilación y acceso a credenciales y captura de teclas

Tras el acceso remoto no autorizado, el atacante intensificó su actividad mediante la implementación de un keylogger (WinMainSvc.dll) en el host comprometido. El keylogger se configura para capturar datos confidenciales, incluidas las credenciales, y así garantizar su persistencia mediante la creación de una tarea programada.

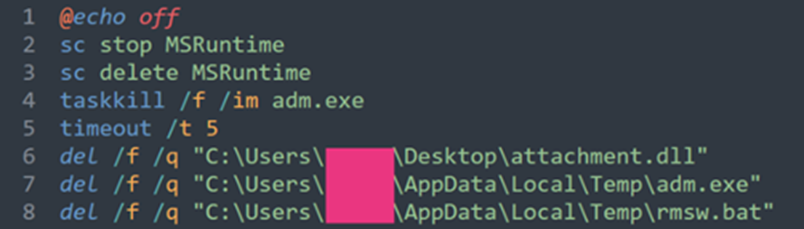

Autoeliminación

El ransomware también utiliza archivo BAT para autoeliminarse después del cifrado.

Protección de Crypto24

El análisis revela que el ransomware esta reforzado con la virtualización VMProtect para obstaculizar los esfuerzos de ingeniería inversa. El ransomware implementa medidas antiforenses integrales, que incluyen rutinas de autoeliminación y limpieza del registro, para eliminar cualquier rastro de su presencia tras operaciones de cifrado exitosas.

Un atacante que utilice una herramienta anti-EDR personalizada como RealBlindingEDR, que potencialmente explote controladores vulnerables nuevos o desconocidos, podría atacar varios endpoints; sin embargo, el éxito de un ataque de este tipo dependería de la solidez e integridad de los controles de seguridad implementados en cada endpoint.

Recomendaciones

- Audite y limite periódicamente la creación y el uso de cuentas privilegiadas; deshabilite las cuentas administrativas predeterminadas no utilizadas.

- Limite el uso de RDP y herramientas remotas (p. ej., PsExec, AnyDesk) a los sistemas autorizados; habilite la autenticación multifactor (MFA) y revise periódicamente las configuraciones del firewall.

- Detecte e investigue usos inusuales de las utilidades integradas de Windows y herramientas de acceso remoto de terceros para detectar indicios de movimiento lateral.

- Asegúrese de que EDR y otras soluciones de seguridad estén actualizadas y se supervisen continuamente para detectar intentos de desinstalación o elusión.

- Inspeccione periódicamente las tareas programadas y la creación de servicios para detectar actividad no autorizada o sospechosa.

- Supervise los cambios no autorizados en los archivos clave del sistema y el tráfico saliente inusual, como la exfiltración de datos al almacenamiento en la nube.

- Realice copias de seguridad periódicas sin conexión y verifique periódicamente que los procesos de restauración funcionen correctamente.

- Asegúrese de que todos los sistemas, especialmente aquellos con acceso administrativo, cuenten con la cobertura y la supervisión adecuadas de los agentes de seguridad.

- Implemente un marco de confianza cero que se base en el principio de "nunca confíe, siempre verifique".

- Capacite a los usuarios sobre los riesgos de phishing y credenciales, y mantenga una estrategia eficaz de respuesta a incidentes.

Conclusiones

A diferencia de los grupos más convencionales, este actor de amenazas demuestra un alto nivel de madurez operativa, combinando hábilmente herramientas legítimas (PSExec, AnyDesk) con malware personalizado, lo que le permite integrarse en las operaciones normales de TI mientras ejecuta ataques de precisión durante las horas de menor actividad. Este enfoque multicapa se extiende más allá del cifrado e incluye keyloggers para la recolección de credenciales y Google Drive para la exfiltración de datos, lo que crea riesgos de exposición persistentes que persisten después de la infección inicial.

Más importante aún, la implementación exitosa por parte de Crypto24 de una variante personalizada de RealBlindingEDR (una herramienta de código abierto para desactivar soluciones de seguridad) que neutraliza controles de seguridad demuestra su capacidad para sortear las defensas modernas. La versión personalizada del actor de amenazas emplea evasión avanzada, probablemente mediante controladores vulnerables desconocidos, lo que demuestra una profunda experiencia técnica y un perfeccionamiento continuo de las herramientas. La capacidad del grupo para mantener la persistencia antes del cifrado refleja una paciencia y una planificación estratégica poco comunes en el ransomware comercial.

Más allá de ser una campaña de ransomware más, los ataques de Crypto24 demuestran que los actores de amenazas han estudiado las soluciones de seguridad, identificado debilidades sistemáticas y desarrollado herramientas específicas para explotarlas. Las organizaciones que utilizan defensas similares deben considerarse en riesgo inmediato, por lo que es fundamental comprender la metodología de Crypto24 para adaptar nuestras estrategias defensivas contra adversarios que ya han demostrado su capacidad para derrotarlos.

La compañía de ciberseguridad ha compartido al final del informe una lista de indicadores de compromiso (IoC) que pueden utilizar para detectar y bloquear los ataques del ransomware Crypto24 antes de que lleguen a las etapas finales.

Fuente: TrendMicro

Vía:

http://blog.segu-info.com.ar/2025/12/ransomware-crypto24-activo-en-america.html

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.