Tutoriales y Manuales

Entradas Mensuales

-

▼

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

▼

febrero

(Total:

112

)

-

AMD lanza las Radeon RX 9070 y 9070 XT, basadas en...

AMD lanza las Radeon RX 9070 y 9070 XT, basadas en...

-

Logran ejecutar Doom en un sistema TypeScript

Logran ejecutar Doom en un sistema TypeScript

-

OpenAI anuncia ChatGPT-4.5, la nueva versión que l...

OpenAI anuncia ChatGPT-4.5, la nueva versión que l...

-

Dos agentes de inteligencia artificial se reconoce...

Dos agentes de inteligencia artificial se reconoce...

-

10 comandos esenciales en Docker

10 comandos esenciales en Docker

-

Microsoft presenta Phi-4-multimodal, su IA para pr...

Microsoft presenta Phi-4-multimodal, su IA para pr...

-

NVIDIA Cuda

NVIDIA Cuda

-

Clonación de llaves electrónicas permite robar veh...

Clonación de llaves electrónicas permite robar veh...

-

GPU NVIDIA A100 para IA

GPU NVIDIA A100 para IA

-

Grupo Lazarus de Corea del Norte se hace con un bo...

Grupo Lazarus de Corea del Norte se hace con un bo...

-

OWASP Top 10 para aplicaciones de modelos de lengu...

OWASP Top 10 para aplicaciones de modelos de lengu...

-

En México usan citas falsas del SAT para propagar ...

En México usan citas falsas del SAT para propagar ...

-

Ciberataque en México: grupo de ransomware Lockbit...

Ciberataque en México: grupo de ransomware Lockbit...

-

Microsoft está probando una versión de Office para...

Microsoft está probando una versión de Office para...

-

Los servicios de VPN podrían abandonar Francia si ...

Los servicios de VPN podrían abandonar Francia si ...

-

Google presenta Gemini Code Assist, una IA gratuit...

Google presenta Gemini Code Assist, una IA gratuit...

-

Ella tiene un tórrido romance con ChatGPT

Ella tiene un tórrido romance con ChatGPT

-

NVIDIA Tesla P40 en un ordenador personal para IA LLM

NVIDIA Tesla P40 en un ordenador personal para IA LLM

-

Hackean a Comisiones Obreras - CCOO y amenazan con...

Hackean a Comisiones Obreras - CCOO y amenazan con...

-

Gmail reemplaza los SMS por códigos QR para aument...

Gmail reemplaza los SMS por códigos QR para aument...

-

Anthropic presenta Claude 3.7 Sonnet: la primera I...

Anthropic presenta Claude 3.7 Sonnet: la primera I...

-

Un banco Argentino deberá devolverle $140 millones...

Un banco Argentino deberá devolverle $140 millones...

-

RAID 10: la combinación de RAID entre espejo y str...

RAID 10: la combinación de RAID entre espejo y str...

-

Elon Musk pide destruir la Estación Espacial Inter...

Elon Musk pide destruir la Estación Espacial Inter...

-

Detenido por hackear al Betis. Su objetivo: conseg...

Detenido por hackear al Betis. Su objetivo: conseg...

-

El primer SSD PCIe Gen5 de Micron con una velocida...

El primer SSD PCIe Gen5 de Micron con una velocida...

-

Activación permanente de Windows y Office con una ...

Activación permanente de Windows y Office con una ...

-

Cloudflare emprende acciones legales contra LaLiga...

Cloudflare emprende acciones legales contra LaLiga...

-

Microsoft presenta Muse, un modelo de IA generativ...

Microsoft presenta Muse, un modelo de IA generativ...

-

Ingeniería Social orientada a engañar usuarios par...

Ingeniería Social orientada a engañar usuarios par...

-

Vulnerabilidades de seguridad de OpenSSH hace que ...

Vulnerabilidades de seguridad de OpenSSH hace que ...

-

DeepSeek-V3 vs DeepSeek-R1: cuáles son las diferen...

DeepSeek-V3 vs DeepSeek-R1: cuáles son las diferen...

-

GPU: VRAM y FPS ¿Qué relación tienen en el rendimi...

GPU: VRAM y FPS ¿Qué relación tienen en el rendimi...

-

PHP: mod_php vs CGI vs FastCGI vs FPM

PHP: mod_php vs CGI vs FastCGI vs FPM

-

RansomHub fue el principal grupo de ransomware de ...

RansomHub fue el principal grupo de ransomware de ...

-

Microsoft bloquea 7.000 ataques a contraseñas por ...

Microsoft bloquea 7.000 ataques a contraseñas por ...

-

Trucos para Telegram

Trucos para Telegram

-

Vulnerabilidad crítica en FortiOS Security Fabric ...

Vulnerabilidad crítica en FortiOS Security Fabric ...

-

Steam sufrió un ataque DDoS sin precedentes aunque...

Steam sufrió un ataque DDoS sin precedentes aunque...

-

Docker Desktop para Windows con WSL o Hyper-V

Docker Desktop para Windows con WSL o Hyper-V

-

Filtración masiva de datos de IoT con 2.734 millon...

Filtración masiva de datos de IoT con 2.734 millon...

-

Guía de compra GPU - Nomenclatura Tarjetas Gráfica...

Guía de compra GPU - Nomenclatura Tarjetas Gráfica...

-

WhatsApp se integra con Instagram para mostrar enl...

WhatsApp se integra con Instagram para mostrar enl...

-

Android System SafetyCore

Android System SafetyCore

-

Google usará la IA para conocer tu edad y modifica...

Google usará la IA para conocer tu edad y modifica...

-

Apple soluciona una vulnerabilidad Zero-Day explot...

Apple soluciona una vulnerabilidad Zero-Day explot...

-

Ataques de phishing en imágenes SVG

Ataques de phishing en imágenes SVG

-

¿Qué es la generación aumentada de recuperación (R...

¿Qué es la generación aumentada de recuperación (R...

-

Goku AI: la inteligencia artificial china de códig...

Goku AI: la inteligencia artificial china de códig...

-

AMD prepara una Radeon RX 9070 XTX con 32 GB de me...

AMD prepara una Radeon RX 9070 XTX con 32 GB de me...

-

Tutorial: SSH en Windows (Servidor y Cliente)

Tutorial: SSH en Windows (Servidor y Cliente)

-

Túnel TCP con Cloudflare Tunnel

Túnel TCP con Cloudflare Tunnel

-

"Cambio automático de contraseñas" en Google Chrom...

"Cambio automático de contraseñas" en Google Chrom...

-

La Unión Europea busca movilizar 200.000 millones ...

La Unión Europea busca movilizar 200.000 millones ...

-

Microsoft elimina una página de ayuda para desinst...

Microsoft elimina una página de ayuda para desinst...

-

Cloudflare Tunnels

Cloudflare Tunnels

-

¿Qué es una shell inversa?

¿Qué es una shell inversa?

-

Le Chat, la IA más avanzada hecha en Europa

Le Chat, la IA más avanzada hecha en Europa

-

Google Gemini 2.0 Pro IA

Google Gemini 2.0 Pro IA

-

ChatGPT en WhatsApp

ChatGPT en WhatsApp

-

Filtrados los datos personales de 3 millones de us...

Filtrados los datos personales de 3 millones de us...

-

Movistar España bloquea internet en un intento por...

Movistar España bloquea internet en un intento por...

-

Thunderbolt vs USB-C: qué son, diferencias y cómo ...

Thunderbolt vs USB-C: qué son, diferencias y cómo ...

-

El Reino Unido ordena a Apple que le permita acced...

El Reino Unido ordena a Apple que le permita acced...

-

Inteligencia artificial en local en tu PC

Inteligencia artificial en local en tu PC

-

Qué fuente de alimentación elegir según la tarjeta...

Qué fuente de alimentación elegir según la tarjeta...

-

Tecnología RTX Neural de nvidia

Tecnología RTX Neural de nvidia

-

Mizuno confirma ataque ransomware BianLian con fil...

Mizuno confirma ataque ransomware BianLian con fil...

-

Múltiples vulnerabilidades críticas en productos d...

Múltiples vulnerabilidades críticas en productos d...

-

WinScript permite personalizar, optimizar y config...

WinScript permite personalizar, optimizar y config...

-

Cloudflare Turnstile: una nueva alternativa a reCA...

Cloudflare Turnstile: una nueva alternativa a reCA...

-

NanaZip 5.0: todas las novedades del mejor compres...

NanaZip 5.0: todas las novedades del mejor compres...

-

Barcelona Supercomputing Center (BSC) estrena prim...

Barcelona Supercomputing Center (BSC) estrena prim...

-

Cisco corrige vulnerabilidades críticas de ISE que...

Cisco corrige vulnerabilidades críticas de ISE que...

-

Logran ejecutar DOOM en un adaptador de Lightning ...

Logran ejecutar DOOM en un adaptador de Lightning ...

-

Aprovechan vulnerabilidad de IIS de hace 6 años pa...

Aprovechan vulnerabilidad de IIS de hace 6 años pa...

-

Exingeniero de Google es acusado en EEUU de robar ...

Exingeniero de Google es acusado en EEUU de robar ...

-

Vulnerabilidad zero-day crítica en Android

Vulnerabilidad zero-day crítica en Android

-

Verificación de identidad o 'Identity check' : la ...

Verificación de identidad o 'Identity check' : la ...

-

Europa quiere prohibir el envío de consolas a Rusi...

Europa quiere prohibir el envío de consolas a Rusi...

-

La Comisión Europea quiere acabar con la exención ...

La Comisión Europea quiere acabar con la exención ...

-

DeepSeek: Una investigación revela a dónde van tus...

DeepSeek: Una investigación revela a dónde van tus...

-

Google cambia las directrices de su IA y elimina u...

Google cambia las directrices de su IA y elimina u...

-

Detenido en Alicante 'Natohub,' de 18 años que hac...

Detenido en Alicante 'Natohub,' de 18 años que hac...

-

Diferencias y velocidades entre PCIe Gen 4 y PCIe ...

Diferencias y velocidades entre PCIe Gen 4 y PCIe ...

-

OCuLink, el mejor conector para gráficas externas ...

OCuLink, el mejor conector para gráficas externas ...

-

Así es la pila atómica que ha presentado China cap...

Así es la pila atómica que ha presentado China cap...

-

Instalar DeepSeek en local en Android con Termux

Instalar DeepSeek en local en Android con Termux

-

Todos los modelos de IA de OpenAI

Todos los modelos de IA de OpenAI

-

Las impresoras 3D en Estados Unidos podrían ser in...

Las impresoras 3D en Estados Unidos podrían ser in...

-

El Pentágono bloquea DeepSeek en menos de una sema...

El Pentágono bloquea DeepSeek en menos de una sema...

-

Limpieza y mantenimiento de una tarjeta gráfica

Limpieza y mantenimiento de una tarjeta gráfica

-

Conectores PCI Express x16, x8, x4 y x1: diferenci...

Conectores PCI Express x16, x8, x4 y x1: diferenci...

-

Reportan algunos problemas para las GeForce RTX 5090

Reportan algunos problemas para las GeForce RTX 5090

-

Microsoft presenta el Surface USB4 Dock por 99$

Microsoft presenta el Surface USB4 Dock por 99$

-

NVIDIA Studio Voice convierte el mediocre micrófon...

NVIDIA Studio Voice convierte el mediocre micrófon...

-

OpenAI quiere diseñar robots humanoides impulsados...

OpenAI quiere diseñar robots humanoides impulsados...

-

Europa anuncia OpenEuroLLM, su plan para plantarle...

Europa anuncia OpenEuroLLM, su plan para plantarle...

-

OpenAI quiere reemplazar los smartphones con un di...

OpenAI quiere reemplazar los smartphones con un di...

-

Análisis de las principales vulnerabilidades explo...

Análisis de las principales vulnerabilidades explo...

-

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

►

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

IKEA lanza el enchufe inteligente INSPELNING , por menos de 10 euros , que reduce la factura de luz al medir el consumo eléctrico y es com...

-

La comunidad del kernel de Linux ha elaborado un plan de contingencia para reemplazar a Linus Torvalds en caso de que sea necesario. Este...

-

Un editor de vídeo gratuito ha ganado popularidad al ofrecer herramientas tan potentes que desplaza a CapCut , permitiendo editar vídeos pa...

Cloudflare Tunnels

Cloudflare Tunnels

Cloudflare Tunnel es un servicio completamente gratis del gigante de Internet que nos permitirá acceder a cualquier servicio de nuestra red local de forma muy segura, sin necesidad de abrir ningún puerto en nuestro router, e incluso si no tenemos una dirección IP pública enrutable en Internet, podremos acceder de forma remota a nuestros servicios. Si tienes un operador con CG-NAT y quieres acceder a tus servicios de la red local doméstica, podrás usar este servicio gratis para hacerlo posible. Si quieres conocer cómo funciona, su instalación y configuración con diferentes casos de uso, a continuación, tenéis todos los detalles.

Actualmente muchos usuarios disponen de un servidor NAS en su hogar, o un sistema de domótica como Home Assistant, por lo que acceder a estos servicios desde Internet se hace casi imprescindible si queremos aprovechar al máximo todas sus funcionalidades. La manera más segura de acceder remotamente es montar un servidor VPN, pero para poder acceder tenemos que establecer la conexión VPN previamente, además, tenemos la necesidad de que nuestro operador nos proporcione una dirección IP pública y no estar bajo CG-NAT. Con Cloudflare Tunnel esto no es necesario, y es que podemos acceder de forma directa pero segura, gracias a la infraestructura del gigante de Internet.

¿Cómo funciona?

El funcionamiento de Cloudflare Tunnel consiste en que un pequeño programa llamado «cloudflared» se encarga de establecer un túnel VPN con la infraestructura de Cloudflare. De esta forma, este programa solamente crea una conexión saliente a la red global del gigante de Internet, y se puede instalar en cualquier sistema operativo como Windows, Linux, macOS e incluso también podemos incorporarlo en un contenedor Docker, ya que Cloudflare nos proporciona el software para cualquier sistema operativo.

Una vez que hemos configurado el programa «cloudflared», podremos acceder al equipo en cuestión y a toda la red a través de los diferentes subdominios que podemos configurar en el panel de control de Clouflare. Este servicio nos permitirá acceder a nuestros servicios usando protocolos como HTTPS, SSH, RDP, TCP e incluso SMB, todo ello de forma remota sin necesidad de abrir ningún puerto, ya que lo que hace el servicio es configurar un proxy inverso para acceder a todos los recursos que nosotros configuremos.

Hay que tener en cuenta que Tunnel sirve para proteger nuestros servidores web de ataques directos, como es el caso contra DDoS. Además de que también es una solución que sirve como firewall de aplicaciones web (WAF), por lo que nos puede ser de gran utilidad para proteger las propiedades web de posibles ataques. Además, en el momento en el que se aplique el daemon de Tunnel y se bloquee el cortafuegos, el tráfico entrante en la web se filtrará a través de la red de Cloudflare. Con todo esto, es posible en todos los casos que el firewall del servidor pueda impedir que los ataques y los intentos de salida de datos logren llegar a los servidores de origen de tu aplicación.

Por supuesto, todo se encuentra de forma totalmente cifrada desde cloudflared hasta la infraestructura de Cloudflare, y también tenemos la posibilidad de añadir una autenticación adicional para mejorar aún más la seguridad.

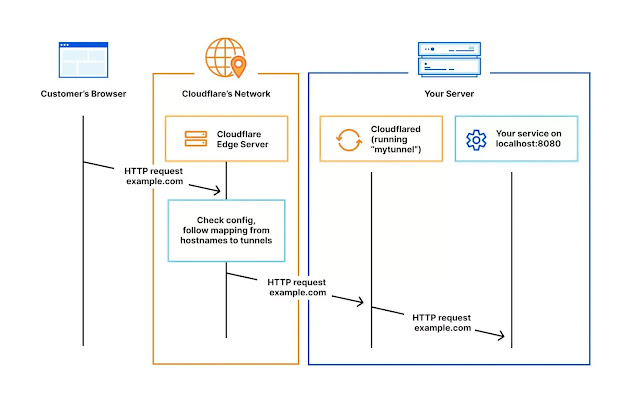

En la siguiente imagen podéis ver un esquema de funcionamiento de la arquitectura de red:

Principales características

Estos túneles que se crean son persistentes, de hecho, podemos configurar avisos por correo por si uno de los túneles se ha caído, además, dirigen el tráfico a registros DNS que podemos configurar de manera explícita. Podemos usar tantos procesos (conectores) en la nube como necesitemos, es decir, con un determinado tunnel podremos establecer múltiples conexiones y todo ello pasando por el centro de datos de Cloudflare más cercano.

Otra característica muy interesante de este servicio, es que podremos crear «Aplicaciones» para limitar el acceso a los diferentes subdominios por países, direcciones IP, subredes, e incluso podemos añadirles una autenticación adicional para protegerlo mejor. Tenemos una gran cantidad de opciones de configuración avanzadas, perfecto para adaptarlo a nuestras necesidades. Además, una de las principales características de este software es que ofrece un acceso seguro a las aplicaciones internas. Al igual que permite restringir el acceso si lo preferimos de las aplicaciones internas (aquellas que están en entornos de desarrollo) que se quieran externas.

También podemos decidir que queremos crear una red privada, y que no sea accesible a través de Internet sino solamente dentro de la red de Cloudflare, lo que significa usar la VPN de WARP para acceder a su infraestructura, no obstante, creemos que este caso de uso no es del todo útil, porque para eso podemos montar nuestro propio servidor VPN, a no ser que estés en CG-NAT y no te quede más remedio.

Cuáles son sus funciones clave

Para tener una idea más general a la hora de querer usar este software, hay una serie de funcionalidades que te pueden hacer tener una idea más detallada para lo que sirve. Por tanto, debes tener en cuenta los siguientes puntos:

- Agente fácil de instalar y que cuenta con poca sobrecarga de funcionamiento.

- Tiene protección contra DDoS integrada.

- Cuenta con etiquetas personalizadas para identificar túneles.

- Configuración de línea de comandos.

- Equilibrio de carga entre diferentes grupos de servidores con Cloudflare Load Balancer.

- Túneles cifrados con TLS.

- Cuenta con registro de errores a nivel de protocolo y también aplicación.

Requisitos

Para poder utilizar Cloudflare Tunnel, es totalmente necesario disponer de un dominio en propiedad, ya sea en el propio Cloudflare o bien en otro registrador de dominios, pero tendremos que configurar sus nombres de dominio. En esta guía os vamos a enseñar cómo debemos registrar un nombre de dominio nuevo en Cloudflare, ya que el precio es bastante competitivo y es muy similar al de otros registradores que existen como DonDominio, GoDaddy y muchos otros.

Instalación de Cloudflared para el Tunnel

La instalación y configuración de este servicio gratuito es bastante sencilla, pero tenemos que tener algunas cosas en cuenta para dejar una buena configuración. Lo primero que debemos hacer es irnos a la web de «Cloudflare Zero Trust«, en la sección de «Access / Tunnels» es donde debemos crear el nuevo túnel. Debemos tener en cuenta que tendremos un túnel por cada cliente Cloudflared que nosotros vayamos a configurar, dentro de cada túnel podemos tener diferentes subdominios apuntando a diferentes IP y puertos. Si tenemos un servidor NAS o un mini PC, y queremos acceder a toda nuestra red local doméstica, solamente tendremos que crear un túnel. Sin embargo, si tenemos varias casas o gestionamos los equipos de familiares y amigos, entonces tendremos que crear un túnel por cada casa que nosotros tengamos.

Una vez que estemos en el menú de «Access / Tunnels» pinchamos en el botón de «Create a tunnel«, en este menú veremos todos los túneles que tengamos creados anteriormente, y también su estado.

Lo primero que debemos hacer es darle un nombre al túnel que vayamos a crear, este nombre debería ser bastante descriptivo, por si creamos más túneles no equivocarnos si queremos configurarlo posteriormente. Una vez elegido el nombre, pinchamos en el botón de «Save tunnel«.

Ahora tenemos que enlazar el PC o servidor que actúe como túnel con Cloudflare, tenemos la posibilidad de usar Windows, Mac, Debian, Red Hat y también Docker, por lo que seguro que tu equipo será compatible con el software de cloudflared. Este software cloudflared es el encargado de establecer un túnel saliente hacia la infraestructura de Cloudflare. También vamos a poder ver una pequeña guía de cómo debemos instalarlo, para Windows simplemente tenemos que instalar el software, y posteriormente ejecutar en modo administrador del símbolo del sistema el comando que nos indicará.

Para el resto de sistemas operativos las instrucciones son muy similares, descargar el software, instalarlo y posteriormente iniciar el servicio con el token que nos proporciona Cloudflare. Deberemos pinchar en el botón de «copiar» para que nos lo copie absolutamente todo.

En Windows podemos instalar CloudFlared con winget:

winget install --id Cloudflare.cloudflared

En MacOS:

brew install cloudflared

En Linux:

sudo apt-get update; sudo apt-get -y install cloudflared

O instalar paquete:

| Type | amd64 / x86-64 | x86 (32-bit) | ARM | ARM64 |

|---|---|---|---|---|

| Binary | Download ↗ | Download ↗ | Download ↗ | Download ↗ |

| .deb | Download ↗ | Download ↗ | Download ↗ | Download ↗ |

| .rpm | Download ↗ | Download ↗ | Download ↗ | Download ↗ |

Es muy importante que copiéis el código anterior y validéis el lenguaje YAML del código, para que no os devuelva ningún tipo de error. Lo más importante es la parte del «command:» que debéis poner eso que indicamos, aunque lógicamente deberás cambiar el token que es el del ejemplo anterior.

Nosotros para estas pruebas lo hemos instalado en Windows, ya que hoy en día los mini PC con este sistema operativo son muy populares. Simplemente lo que tenemos que hacer es descargar el archivo .msi, aceptar que es un editor desconocido y proceder a instalarlo.

Ahora abrimos un símbolo del sistema con permisos de administrador (clic derecho, ejecutar como administrador), y copiamos el código que nos ha indicado anteriormente en la web de Cloudflare. Nos indicará que se ha instalado el servicio y que el agente está funcionando correctamente.

Si esperamos un par de segundos, podremos ver justo debajo en la sección de «Connectors» que ya tenemos el cliente conectado perfectamente, y también la versión de cloudflared que tenemos disponible. Es muy importante estar pendiente de las actualizaciones del software porque no permiten usar versiones demasiado antiguas, por lo que una vez cada 6 meses deberíamos revisar la versión, ya que mejoran su rendimiento y posibles errores que tuviera.

En estos instantes ya tenemos instalado el agente de cloudflared, y el equipo está conectado a la infraestructura de Cloudflare para poder acceder. Ahora es necesario configurar el «public hostname» para que sepa a dónde queremos acceder.

Configuración del «Public hostname»

El siguiente paso que debemos configurar son los «Public hostnames«, es decir, los servicios a los que queremos acceder de forma remota usando un subdominio. Al introducir el subdominio en una aplicación o en el navegador, nos reenviará directamente al servicio del equipo que actúa de agente, pero también a toda la red local que tiene su alcance este equipo en cuestión. Es decir, si instalamos el agente cloudflared en nuestro NAS, podremos acceder a los servicios del servidor NAS, a la web de administración del router, e incluso a la instancia de Home Assistant que tengamos en un mini PC dentro de la red local. Gracias a esta funcionalidad, podremos acceder de forma remota sin necesidad de abrir puertos, ni conectarnos al servidor VPN de nuestro hogar, simplemente poniendo el subdominio en cuestión que solamente conocerás tú, podrás acceder. Además, podemos limitar desde qué direcciones IP de origen y países pueden acceder a este subdominio, con la finalidad de añadir un filtro de seguridad adicional.

En este menú tenemos diferentes opciones, os las vamos a explicar en detalle:

- Public hostname

- Subdomain: es el subdominio que debemos elegir para acceder a un servicio dentro de la red local.

- Domain: es el dominio que tenemos registrado en Cloudflare, si tenemos varios, elegiremos solamente el que nosotros queramos.

- Path: es opcional y generalmente no lo usarás, pero podemos añadir un path posterior al dominio.

- Service

- Type: podemos elegir entre HTTP, HTTPS y otros protocolos.

- URL: es la dirección IP del servicio, o la dirección IP más el puerto en formato IP:PUERTO como suele ser habitual.

En nuestro caso, vamos a usar el agente de Cloudflared de Windows para acceder remotamente a la web de administración de nuestro router. Los datos que hemos puesto son:

- Public hostname

- Subdomain: router

- Domain: redeszonepruebas.com

- Path: vacío.

- Service

- Type: HTTPS (el acceso al router va vía HTTPS, no vía HTTP).

- URL: 192.168.10.1 (si no indicamos puerto, será el predeterminado de HTTPS que es 443), pero podemos ponerlo para asegurarnos.

Para acceder de forma remota a nuestro router, simplemente debemos abrir el navegador y poner: https://router.redeszonepruebas.com y accederemos a él.

Imaginemos que tenemos una instancia de Home Assistant funcionando en un equipo de la red local, con dirección IP 192.168.10.27 y el puerto predeterminado 8123 con el protocolo HTTP, la configuración sería la siguiente:

- Public hostname

- Subdomain: homeassistant

- Domain: redeszonepruebas.com

- Path: vacío.

- Service

- Type: HTTP

- URL: 192.168.10.27:8123

Ahora para acceder a nuestra instancia de Home Assistant, deberemos poner en el navegador https://homeassistant.redeszonepruebas.com

De forma predeterminada todos los accesos son vía HTTPS y no HTTP, además, el certificado SSL/TLS lo generará automáticamente sin que tengamos que hacer nada.

Si tienes el acceso a un servicio a través de HTTPS con un certificado autofirmado, es obligatorio que actives la configuración de «No TLS Verify» para que no verifique el certificado, de lo contrario dará error y no podrás acceder. En nuestro caso con el acceso al router, al ser un certificado autofirmado tenemos que habilitarlo obligatoriamente.

Configurar el servicio RDP (Remote Desktop Protocol)

Si queremos configurar un servicio de RDP a través de este servicio, sin exponer el puerto del RDP de nuestro servidor (un Windows en este caso), podremos hacerlo de manera bastante sencilla a través de Cloudflare Tunnel.

Lo primero que debemos hacer es crear un nuevo «Public Hostname», recuerda que podemos crear tantos como nosotros queramos. Tenemos que crearlo con los siguientes datos:

- Public hostname

- Subdomain: rdp

- Domain: redeszonepruebas.com

- Path: vacío.

- Service

- Type: RDP

- URL: localhost:3389 (en el caso del servidor RDP con Windows es este puerto)

Una vez hecho esto, en todos los equipos cliente es necesario instalar el programa de Cloudflared como si fuéramos a establecer un túnel (pero sin necesidad de hacerlo, solamente se conectará a la infraestructura de Cloudflare). Una vez instalado, tenemos que ejecutar la siguiente orden:

cloudflared access rdp --hostname rdp.redeszonepruebas.com --url rdp://localhost:3389

Es muy importante que el puerto sea uno disponible en vuestro PC local (el cliente), porque si ponéis el 3389 es posible que ya esté cogido por el sistema operativo. Una vez que ejecutemos este comando en el símbolo del sistema (consola), podemos abrir el cliente de escritorio remoto y poner localhost:3388 como dirección.

Configurar el servicio SSH

El proceso para hacerlo con el servicio de SSH es bastante similar al anterior, en este ejemplo ponemos los siguientes datos:

- Public hostname

- Subdomain: ssh

- Domain: redeszonepruebas.com

- Path: vacío.

- Service

- Type: SSH

- URL: localhost:22 (en el caso del servidor SSH con Debian es este puerto usado)

Ahora es obligatorio hacer una serie de pasos en el cliente usado para conectarnos.

Debemos editar el archivo de configuración de cliente SSH en el sistema operativo:

nano ~/.ssh/configUna vez hecho esto, tenemos que poner la siguiente información dentro:

Host ssh.redeszonepruebas.com

ProxyCommand /usr/local/bin/cloudflared access ssh --hostname %hRecuerda que nuestro hostname cambiará por el vuestro, este es simplemente un ejemplo.

Una vez que hayas hecho todo esto, simplemente tenemos que iniciar una conexión SSH de la siguiente forma:

ssh usuario@ssh.redeszonepruebas.comAhora ya habremos establecido una conexión SSH correctamente.

Ejecutar cloudflared como un servicio

cloudflared service installsystemctl start cloudflaredsystemctl status cloudflared

Actualizar Servidor Tunnel (Cloudflared)

cloudflared update

Y reinicia:

net start cloudflared

En MacOS

brew upgrade cloudflared

Y reiniciar:

sudo launchctl stop com.cloudflare.cloudflaredEn Debian:

sudo launchctl unload /Library/LaunchDaemons/com.cloudflare.cloudflared.plist

sudo launchctl load /Library/LaunchDaemons/com.cloudflare.cloudflared.plist

sudo launchctl start com.cloudflare.cloudflared

sudo apt-get upgrade cloudflaredY reiniciar:

sudo systemctl restart cloudflared.serviceEn Red Hat:

sudo yum update cloudflaredY reiniciar:

sudo systemctl restart cloudflared.service

Añadir parámetros al Tunnel

sudo systemctl edit --full cloudflared.service

[Unit]Description=Cloudflare TunnelAfter=network.target[Service]TimeoutStartSec=0Type=notifyExecStart=/usr/local/bin/cloudflared tunnel --loglevel debug --logfile /var/log/cloudflared/cloudflared.log run --token <TOKEN VALUE>Restart=on-failureRestartSec=5s[Install]WantedBy=multi-user.target

sudo systemctl restart cloudflared

Estructura de archivos para nombres de host públicos

tunnel: 6ff42ae2-765d-4adf-8112-31c55c1551efcredentials-file: /root/.cloudflared/6ff42ae2-765d-4adf-8112-31c55c1551ef.jsoningress:- hostname: gitlab.widgetcorp.techservice: http://localhost:80- hostname: gitlab-ssh.widgetcorp.techservice: ssh://localhost:22- service: http_status:404

Ejemplo con reglas:

tunnel: 6ff42ae2-765d-4adf-8112-31c55c1551ef

credentials-file: /root/.cloudflared/6ff42ae2-765d-4adf-8112-31c55c1551ef.json

ingress:

# Rules map traffic from a hostname to a local service:

- hostname: example.com

service: https://localhost:8000

# Rules can match the request's path to a regular expression:

- hostname: static.example.com

path: \.(jpg|png|css|js)$

service: https://localhost:8001

# Rules can match the request's hostname to a wildcard character:

- hostname: "*.example.com"

service: https://localhost:8002

# An example of a catch-all rule:

- service: https://localhost:8003

Número de puertos

Cuando cloudflared recibe una solicitud de un dispositivo WARP, utiliza los puertos de la máquina host para evaluar y reenviar la solicitud a su servicio de origen. Cada máquina, por diseño del sistema, está limitada por hardware a un máximo de 65.535 puertos. Además, cada servicio en la máquina tiene un número limitado de puertos que puede consumir. Por esta razón, recomendamos el siguiente modelo de despliegue:

- cloudflared debe ser desplegado en una máquina host dedicada. Este modelo suele ser adecuado, pero puede haber flujos de trabajo sin servidor o en clúster en los que no sea posible un host dedicado.

- La máquina host debe asignar 50.000 puertos para que estén disponibles para su uso por el servicio cloudflared. Los puertos restantes se reservan para los procesos administrativos del sistema.

Para aumentar el número de puertos disponibles para cloudflared en Linux:

Si tu máquina Linux tiene un directorio /etc/sysctl.d/:

echo 'net.ipv4.ip_local_port_range = 11000 60999' | sudo tee -a /etc/sysctl.d/99-cloudflared.conf

sudo sysctl -p /etc/sysctl.d/99-cloudflared.conf

En caso contrario:

echo 'net.ipv4.ip_local_port_range = 11000 60999' | sudo tee -a /etc/sysctl.conf

sudo sysctl -p /etc/sysctl.conf

En Windows:

netsh int ipv4 set dynamicport tcp start=11000 num=50000Ver rango en Windows:

netsh int ipv4 set dynamicport udp start=11000 num=50000

netsh int ipv6 set dynamicport tcp start=11000 num=50000

netsh int ipv6 set dynamicport udp start=11000 num=50000

netsh int ipv6 show dynamicport tcp

netsh int ipv4 show dynamicport tcp

Para aumentar el rango de números de puerto disponibles para las aplicaciones, cambie el valor del puerto de inicio de su valor predeterminado de 49152 a un número inferior (mayor rango de puertos), como 1025. El rango válido es 1025-65535 (64511 número de puertos). Utiliza el comando:

netsh int ipv4 set dynamicport tcp start=1025 num=64511

ulimits

En Linux y macOS, la configuración de ulimits determina los recursos del sistema disponibles para un usuario conectado. Recomendamos configurar los siguientes ulimits en el servidor cloudflared:

ulimit Descripción Valor

-n Número máximo de archivos o descriptores de archivo abiertos ≥ 70.000

Para ver sus ulimits actuales, abra un terminal y ejecuta:

ulimit -a

Para establecer el ulimit de archivos abiertos:

ulimit -n 70000

Alta latencia CoudFlare Tunnel

Cambia el adaptador de contenedor a host y no el puente (bridge) por defecto. el comando por defecto que cloudflare da para docker lo pondrá automáticamente en el puente por defecto que es conocido por ser lento y con errores. Alternativamente, también puedes crear una nueva red que funcionará mucho mejor que el puente por defecto.

network_mode: host

Fuentes:

https://www.redeszone.net/tutoriales/vpn/cloudflare-tunnel-acceso-servidor-seguro/

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.