Tutoriales y Manuales

Entradas Mensuales

-

►

2025

(Total:

2103

)

- ► septiembre (Total: 148 )

-

►

2024

(Total:

1110

)

- ► septiembre (Total: 50 )

-

▼

2023

(Total:

710

)

- ► septiembre (Total: 65 )

-

▼

junio

(Total:

85

)

-

Estafan a una mujer 170.000€ en Granada (España) q...

Estafan a una mujer 170.000€ en Granada (España) q...

-

Un técnico corta internet a toda la empresa para c...

Un técnico corta internet a toda la empresa para c...

-

Grupo de ransomware 8Base aumenta los ataques de d...

Grupo de ransomware 8Base aumenta los ataques de d...

-

Microsoft quiere llevar Windows totalmente a la nube

Microsoft quiere llevar Windows totalmente a la nube

-

Google habría cancelado sus gafas de realidad aume...

Google habría cancelado sus gafas de realidad aume...

-

Microsoft prefirió usar los chips de Xbox Series X...

Microsoft prefirió usar los chips de Xbox Series X...

-

Un hombre acepta un soborno para desviar 2 millone...

Un hombre acepta un soborno para desviar 2 millone...

-

"El factor humano" la principal debilidad de todas...

"El factor humano" la principal debilidad de todas...

-

La redada EncroChat conduce a la detención de 6.55...

La redada EncroChat conduce a la detención de 6.55...

-

Falsas amenazas de bomba como estafa para consegui...

Falsas amenazas de bomba como estafa para consegui...

-

Diablo IV y World of Warcraft sufren ataques DDoS ...

Diablo IV y World of Warcraft sufren ataques DDoS ...

-

El malware que viajando en un solo USB ha infectad...

El malware que viajando en un solo USB ha infectad...

-

Detenida en España una influencer por abusar sexua...

Detenida en España una influencer por abusar sexua...

-

Nuevo test evalúa la capacidad de la inteligencia ...

Nuevo test evalúa la capacidad de la inteligencia ...

-

Discord cada vez es menos gratis y más de pago

Discord cada vez es menos gratis y más de pago

-

La IA regulará los deepfakes para evitar contenido...

La IA regulará los deepfakes para evitar contenido...

-

Parches de emergencia para Apple: vulnerabilidades...

Parches de emergencia para Apple: vulnerabilidades...

-

Demandan a Amazon por engañar a sus clientes para ...

Demandan a Amazon por engañar a sus clientes para ...

-

Microsoft confirma oficialmente que sufrió ataques...

Microsoft confirma oficialmente que sufrió ataques...

-

Más de 100.000 cuentas de ChatGPT hackeadas se est...

Más de 100.000 cuentas de ChatGPT hackeadas se est...

-

Going Dark es el grupo de la UE que quiere termina...

Going Dark es el grupo de la UE que quiere termina...

-

Se puede extraer información incluso con solo 3 mm...

Se puede extraer información incluso con solo 3 mm...

-

El submarino perdido de la expedición del Titanic ...

El submarino perdido de la expedición del Titanic ...

-

La curiosa historia detrás del dominio Googlemail....

La curiosa historia detrás del dominio Googlemail....

-

Los jefes del malware bancario Gozi, finalmente en...

Los jefes del malware bancario Gozi, finalmente en...

-

ChatGPT no genera claves de activación de Windows ...

ChatGPT no genera claves de activación de Windows ...

-

Banda de ransomware ALPHV (BlackCat) amenaza a Red...

Banda de ransomware ALPHV (BlackCat) amenaza a Red...

-

Grupo de ransomware 8Base apunta a pymes mexicanas

Grupo de ransomware 8Base apunta a pymes mexicanas

-

YouTubers italianos causan la muerte de niño de 5 ...

YouTubers italianos causan la muerte de niño de 5 ...

-

La UE obligará a usar baterías sustituibles para a...

La UE obligará a usar baterías sustituibles para a...

-

Ransomware Rhysida publica 360.000 documentos del ...

Ransomware Rhysida publica 360.000 documentos del ...

-

EEUU arresta en Arizona a un ruso de 20 años del g...

EEUU arresta en Arizona a un ruso de 20 años del g...

-

Intel anuncia nueva nomenclatura para sus procesad...

Intel anuncia nueva nomenclatura para sus procesad...

-

Killnet, Anonymous Sudan y REvil amenazan con atac...

Killnet, Anonymous Sudan y REvil amenazan con atac...

-

Ciberdelincuentes chinos explotan vulnerabilidad Z...

Ciberdelincuentes chinos explotan vulnerabilidad Z...

-

La petrolera Shell víctima indirecta del ransomwa...

La petrolera Shell víctima indirecta del ransomwa...

-

Amazon utiliza inteligencia artificial generativa ...

Amazon utiliza inteligencia artificial generativa ...

-

Descubren que se puede rastrear el domicilio de lo...

Descubren que se puede rastrear el domicilio de lo...

-

Tails 5.14 mejora la seguridad con el almacenamien...

Tails 5.14 mejora la seguridad con el almacenamien...

-

Troyano modular Pikabot

Troyano modular Pikabot

-

Scripts básicos para encontrar vulnerabilidades co...

Scripts básicos para encontrar vulnerabilidades co...

-

Análisis de precios en el mercado de la Dark Web

Análisis de precios en el mercado de la Dark Web

-

A los senadores de España ya no les srive el iPhon...

A los senadores de España ya no les srive el iPhon...

-

Las Apple Vision Pro tendrán que cambiar de nombre...

Las Apple Vision Pro tendrán que cambiar de nombre...

-

Google DeepMind, OpenAI y Anthropic abren sus mode...

Google DeepMind, OpenAI y Anthropic abren sus mode...

-

Pueden robar claves criptográficas grabando en víd...

Pueden robar claves criptográficas grabando en víd...

-

Roban miles de dólares en Bitcoins de Rusia y los ...

Roban miles de dólares en Bitcoins de Rusia y los ...

-

Un tipo diferente de petición de ransomware: donar...

Un tipo diferente de petición de ransomware: donar...

-

Estados Unidos multa con 20 millones a Microsoft p...

Estados Unidos multa con 20 millones a Microsoft p...

-

Dos AirTag expusieron el robo de víveres para Turq...

Dos AirTag expusieron el robo de víveres para Turq...

-

La Universidad Pompeu Fabra (UPF) de Barcelona víc...

La Universidad Pompeu Fabra (UPF) de Barcelona víc...

-

Capcom celebra 40º aniversario con grandes juegos ...

Capcom celebra 40º aniversario con grandes juegos ...

-

Principales riesgos de seguridad de las APIs y cóm...

Principales riesgos de seguridad de las APIs y cóm...

-

Chrome mejora la seguridad del gestor de contraseñ...

Chrome mejora la seguridad del gestor de contraseñ...

-

El ataque a los canales de YouTube con cookies rob...

El ataque a los canales de YouTube con cookies rob...

-

Un adolescente chino, de 13 años, se gasta 64.000 ...

Un adolescente chino, de 13 años, se gasta 64.000 ...

-

Hackean CNV: Comisión Nacional de Valores de Argen...

Hackean CNV: Comisión Nacional de Valores de Argen...

-

Cómo entrar al router para configurarlo: 192.168.1.1

Cómo entrar al router para configurarlo: 192.168.1.1

-

Microsoft OneDrive estuvo caído todo el mundo tras...

Microsoft OneDrive estuvo caído todo el mundo tras...

-

Nuevo malware PowerDrop contra la industria aeroe...

Nuevo malware PowerDrop contra la industria aeroe...

-

nginx 1.25 añade soporte para HTTP/3

nginx 1.25 añade soporte para HTTP/3

-

El masivo ciberataque a MOVEit amenaza los datos p...

El masivo ciberataque a MOVEit amenaza los datos p...

-

¿Display Port o HDMI en un PC para juegos?

¿Display Port o HDMI en un PC para juegos?

-

Apple apuesta por el «gaming» en macOS

Apple apuesta por el «gaming» en macOS

-

Los canales de WhatsApp: una forma privada de segu...

Los canales de WhatsApp: una forma privada de segu...

-

PrivateGPT, el ChatGPT que no necesita conectarse ...

PrivateGPT, el ChatGPT que no necesita conectarse ...

-

Técnicas de HTML Smuggling para Phishing

Técnicas de HTML Smuggling para Phishing

-

Libro gratuito: "ESTEGOMALWARE. Evasión de antivir...

Libro gratuito: "ESTEGOMALWARE. Evasión de antivir...

-

Utilizan imágenes de redes sociales para hacer vid...

Utilizan imágenes de redes sociales para hacer vid...

-

La Unión Europea plantea prohibir el uso de Huawei...

La Unión Europea plantea prohibir el uso de Huawei...

-

Los algoritmos de Instagram promueven redes de ped...

Los algoritmos de Instagram promueven redes de ped...

-

Ciberataque a varias televisiones rusas con un 'de...

Ciberataque a varias televisiones rusas con un 'de...

-

Apple presenta Vision Pro, sus gafas de realidad m...

Apple presenta Vision Pro, sus gafas de realidad m...

-

Kermit, el cibercriminal “selecto” y de “alta repu...

Kermit, el cibercriminal “selecto” y de “alta repu...

-

Elon Musk, otra vez acusado de manipular el precio...

Elon Musk, otra vez acusado de manipular el precio...

-

Rusia dice que la NSA colabora con Apple para espi...

Rusia dice que la NSA colabora con Apple para espi...

-

La historia de cómo varios adolescentes crearon la...

La historia de cómo varios adolescentes crearon la...

-

Un dron militar controlado por IA se rebela y mata...

Un dron militar controlado por IA se rebela y mata...

-

Kaspersky afirma que hackearon varios iPhones de s...

Kaspersky afirma que hackearon varios iPhones de s...

-

RARBG cierra tras 15 años ofreciendo Torrents

RARBG cierra tras 15 años ofreciendo Torrents

-

Pegasus tiene un sustituto como software espía en ...

Pegasus tiene un sustituto como software espía en ...

-

El Servicio Nacional de Salud británico compartió ...

El Servicio Nacional de Salud británico compartió ...

-

Amazon pagará 23 millones por violar la privacidad...

Amazon pagará 23 millones por violar la privacidad...

-

La comunidad open source no tiene la culpa de los ...

La comunidad open source no tiene la culpa de los ...

-

Cientos de modelos de placas base Gigabyte vulnera...

Cientos de modelos de placas base Gigabyte vulnera...

-

-

►

2022

(Total:

967

)

- ► septiembre (Total: 72 )

-

►

2021

(Total:

730

)

- ► septiembre (Total: 56 )

-

►

2020

(Total:

212

)

- ► septiembre (Total: 21 )

-

►

2019

(Total:

102

)

- ► septiembre (Total: 14 )

-

►

2017

(Total:

231

)

- ► septiembre (Total: 16 )

-

►

2016

(Total:

266

)

- ► septiembre (Total: 38 )

-

►

2015

(Total:

445

)

- ► septiembre (Total: 47 )

-

►

2014

(Total:

185

)

- ► septiembre (Total: 18 )

-

►

2013

(Total:

100

)

- ► septiembre (Total: 3 )

-

►

2011

(Total:

7

)

- ► septiembre (Total: 1 )

Blogroll

Etiquetas

Entradas populares

Entradas populares

-

El experto en ciberseguridad Ben van der Burg recomienda abandonar WhatsApp y Gmail por alternativas europeas, argumentando que aunque son...

-

ClothOff es una app que utiliza inteligencia artificial generativa para desnudar a cualquier persona a partir de fotografías con ropa que...

-

El Kode Dot es un dispositivo portátil que asusta a expertos en ciberseguridad por su capacidad para controlar casi cualquier sistema , f...

Ciberdelincuentes chinos explotan vulnerabilidad Zero-day de VMware en sistemas Windows y Linux

Ciberdelincuentes chinos explotan vulnerabilidad Zero-day de VMware en sistemas Windows y Linux

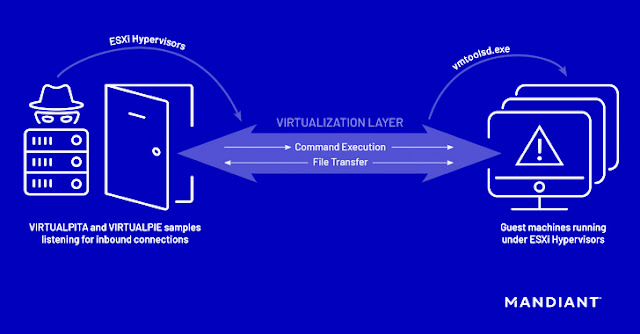

El grupo de ciberdelincuentes UNC3886, patrocinado por China, está llevando a cabo ataques activos utilizando una vulnerabilidad Zero-day en los hosts de VMware ESXi. El objetivo de estos ataques es infiltrar puertas traseras en sistemas operativos Windows y Linux.

La vulnerabilidad de autenticación en VMware Tools, identificada como CVE-2023-20867 (con una puntuación CVSS: 3.9), permite la ejecución de comandos con privilegios en sistemas operativos Windows, Linux y PhotonOS (vCenter) sin necesidad de autenticación de credenciales en los sistemas operativos invitados. Esto se logra desde un host ESXi comprometido y sin registro predeterminado en los sistemas operativos invitados.

El grupo UNC3886 fue detectado por la empresa de ciberseguridad Mandiant a finales de 2022. Su modus operandi implica la infección de servidores de VMware ESXi y vCenter mediante puertas traseras denominadas VIRTUALPITA y VIRTUALPIE.

Además de la explotación de esta vulnerabilidad, se ha observado que el grupo también recopila credenciales de servidores vCenter para ejecutar comandos y transferir archivos hacia y desde las máquinas virtuales invitadas desde un host ESXi comprometido. Una característica destacada de la técnica utilizada por UNC3886 es su empleo de los sockets de la Interfaz de Comunicación de Máquina Virtual (VMCI), lo que le permite establecer un canal encubierto entre el host ESXi y las máquinas virtuales invitadas, asegurando una persistencia continua.

A principios de marzo, este mismo grupo estuvo vinculado a la explotación de una vulnerabilidad en sistemas Fortinet FortiOS, aunque dicha vulnerabilidad ya ha sido parcheada. Su objetivo era utilizar esta plataforma como lanzadera para la instalación y gestión de puertas traseras.

Más información:

- https://thehackernews.com/2023/06/chinese-hackers-exploit-vmware-zero-day.html

- https://www.mandiant.com/resources/blog/esxi-hypervisors-detection-hardening

- https://www.vmware.com/security/advisories/VMSA-2023-0013.html

- https://blogs.vmware.com/vsphere/2011/09/whats-in-a-vib.html

- https://thehackernews.com/2022/09/new-malware-families-found-targeting.html

Entrada más reciente

Entrada más reciente

0 comentarios :

Publicar un comentario

Los comentarios pueden ser revisados en cualquier momento por los moderadores.

Serán publicados aquellos que cumplan las siguientes condiciones:

- Comentario acorde al contenido del post.

- Prohibido mensajes de tipo SPAM.

- Evite incluir links innecesarios en su comentario.

- Contenidos ofensivos, amenazas e insultos no serán permitidos.

Debe saber que los comentarios de los lectores no reflejan necesariamente la opinión del STAFF.